Silverfort ตรวจจับและป้องกันการโจมตีที่ได้รับการรับรองในเชิงรุก

ในช่วงต้นเดือนพฤษภาคม 2022 ช่องโหว่ Certifried (CVE-2022-26923) ได้รับการเผยแพร่ การละเมิดช่องโหว่นี้ Kerberos ส่วนขยายใบรับรองและ Active Directory องค์ประกอบ มันคือ การเพิ่มระดับสิทธิ์ ช่องโหว่ที่ผู้ใช้ที่อ่อนแอได้รับสิทธิ์ผู้ดูแลระบบโดเมนใน Active Directory สิ่งแวดล้อม

มันทำงานอย่างไร?

พื้นที่ ช่องโหว่ที่ผ่านการรับรอง อนุญาตให้ผู้โจมตียกระดับสิทธิ์จากผู้ใช้ที่อ่อนแอไปยังผู้ดูแลระบบโดเมน กล่าวโดยย่อคือ ผู้ใช้แต่ละคนสามารถสร้างบัญชีเครื่องได้สูงสุด 10 บัญชีในโดเมนเดียว ผู้โจมตีสามารถเปลี่ยนเครื่องที่อ่อนแอกว่าเป็นชื่อคอมพิวเตอร์เป้าหมายและขอใบรับรองที่เป็นอันตรายในนามของเครื่องได้ จากนั้น ผู้โจมตีสามารถพิสูจน์ตัวตนว่าเป็นคอมพิวเตอร์เป้าหมายโดยใช้ใบรับรองที่สร้างขึ้นและเรียกใช้รหัสที่เป็นอันตรายด้วยสิทธิพิเศษระดับสูง ช่องโหว่นี้มีผลกระทบอย่างกว้างขวางเนื่องจากข้อกำหนดเบื้องต้นขั้นต่ำ สิ่งที่ต้องการคือการเชื่อมต่อกับเครือข่ายและผู้ใช้ที่อ่อนแอ

ข้อมูลประจำตัวแต่ละรายการในโฆษณามีแอตทริบิวต์ บางชื่อไม่ซ้ำกันในโดเมน เช่น ชื่อหลักบริการ (SPN) และบางชื่ออาจมีชื่อซ้ำกัน ผู้โจมตีสร้างบัญชีเครื่องที่อ่อนแอ ใช้แอตทริบิวต์ dNSHostName ในทางที่ผิด และแก้ไขเป็นชื่อโฮสต์ของเป้าหมาย จากนั้นผู้โจมตีจะขอใบรับรองที่มี Subject Alternative Name (SAN) เหมือนกับชื่อโฮสต์ของเป้าหมาย โดยปกติ ขั้นตอนการโจมตีนี้ไม่สามารถทำให้เสร็จสมบูรณ์ได้ เนื่องจากการเปลี่ยน dNSHostName จะต้องตรงกับ SPN ของเซิร์ฟเวอร์ อย่างไรก็ตาม หาก SPN ถูกลบ ปัญหาก็จะได้รับการแก้ไข สามารถเปลี่ยน dNSHostName ได้

ช่องโหว่นี้ยังเกี่ยวข้องกับวิธีที่ตัวควบคุมโดเมนแมปใบรับรองกับวัตถุประจำตัวใน Active Directory ในระหว่างกระบวนการรับรองความถูกต้อง สามารถขอใบรับรองสำหรับลูกค้าได้ การยืนยันตัวตน วัตถุประสงค์และฝัง dNSHostName เป็น SAN

ขณะนี้ใบรับรองที่ส่งคืนสามารถตรวจสอบความถูกต้องกับตัวควบคุมโดเมนโดยใช้ส่วนขยาย PKINIT และระบุเป็นโฮสต์เป้าหมายได้

วิธีหนึ่งที่จะใช้ประโยชน์จากช่องโหว่นี้คือการรับรองความถูกต้อง Active Directory เป็นตัวควบคุมโดเมนเป้าหมาย และใช้สิ่งนั้นเพื่อขโมยข้อมูลประจำตัวของผู้ใช้ทั้งหมดในโดเมน

การบรรเทา

Microsoft เปิดตัววันที่ 10 พฤษภาคม แพทช์สำหรับ Windows Servers เพื่อเพิ่มการป้องกันอีกชั้นให้กับการสร้างใบรับรองและการรับรองความถูกต้อง อย่างไรก็ตาม จะใช้เฉพาะกับใบรับรองที่ร้องขอหลังจากติดตั้งแพตช์เท่านั้น โหมดบังคับใช้จะเริ่มในวันที่ 9 พฤษภาคม 2023

Silverfort แพลตฟอร์มการป้องกันแบบครบวงจร มีความสามารถในการแจ้งให้คุณทราบเกี่ยวกับการโจมตี Certifried ที่กำลังดำเนินอยู่ ในกรณีที่มีการสร้างใบรับรองที่เป็นอันตรายก่อนแพทช์ แนวปฏิบัติด้านความปลอดภัยล่าสุดเกี่ยวกับ Certifried จะให้คำแนะนำโดยละเอียดเกี่ยวกับวิธีป้องกันการโจมตีของ Certifried

เราสร้างสคริปต์ Powershell อย่างง่ายเพื่อรวบรวมข้อมูลทั้งหมดที่จำเป็นสำหรับการสร้างตัวกรองแบบกำหนดเองโดยอัตโนมัติ Silverfort.

- โปรดเรียกใช้คำสั่งต่อไปนี้บน PowerShell เวิร์กสเตชันของโดเมน

$dc_list = Get-ADDomainController -Filter * | เลือกชื่อวัตถุ, ที่อยู่ ipv4

เขียน “https:// /บันทึก?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

แทนที่ กับคุณ SilverfortURL คอนโซลของ

- วางผลลัพธ์ในเบราว์เซอร์ของคุณและเข้าสู่ระบบ

- เพิ่มที่อยู่ IP ต้นทางที่รู้จักซึ่งตัวควบคุมโดเมนของคุณอาจใช้อยู่ ถ้าไม่มีอยู่ในรายการที่สร้างขึ้นโดยอัตโนมัติ เช่น ที่อยู่ของอุปกรณ์ NAT

- คลิกที่บันทึกตัวกรอง ตั้งชื่อและคลิกบันทึก

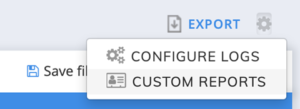

- เมื่อสร้างตัวกรองแล้ว ให้คลิกล้อเฟืองที่ด้านบนขวาของหน้าจอ:

- จากนั้นเลือกรายงานที่กำหนดเอง

- กรอกรายละเอียดที่จำเป็น เลือกตัวกรองที่สร้างขึ้นใหม่สองตัว แล้วคลิก บันทึก

- คุณจะได้รับรายงานเป็นประจำเกี่ยวกับช่องโหว่ที่ได้รับการรับรองเกี่ยวกับตัวควบคุมโดเมนทั้งหมดของคุณ

หากตัวกรองนี้สร้างผลลัพธ์การตรวจสอบสิทธิ์ สภาพแวดล้อมของคุณอาจถูกโจมตี ในกรณีนี้ ตัวควบคุมโดเมนที่ปรากฏในบันทึกอาจถูกบุกรุกและจำเป็นต้องตรวจสอบ โปรดตรวจสอบสำหรับการรับรองความถูกต้องชื่อโฮสต์ต้นทางตรงกับ IP ต้นทาง หาก IP ไม่คุ้นเคย อาจมีการพยายามโจมตี Certifried ในสภาพแวดล้อมของคุณ ติดต่อเราหากคุณต้องการความช่วยเหลือใดๆ