รหัสผ่าน: พึ่งพาไม่ได้ ขาดไม่ได้…

โดย Dana Tamir รองประธานฝ่ายกลยุทธ์การตลาด Silverfort

วันที่ 2 พฤษภาคม 2019 คือ วันรหัสผ่านแห่งชาติ – เป็นโอกาสที่ดีในการหารือเกี่ยวกับความสัมพันธ์ 'รัก-เกลียด' ด้วยรหัสผ่าน มีหลายสาเหตุที่เราไม่สามารถพึ่งพากลไกการพิสูจน์ตัวตนด้วยรหัสผ่านเท่านั้น ถึงกระนั้นเราก็ไม่สามารถกำจัดพวกมันได้เช่นกัน ให้ฉันอธิบาย:

สารบัญ

ปัญหาเกี่ยวกับรหัสผ่าน

เมื่อผู้ใช้ถูกขอให้สร้างรหัสผ่าน ไม่ว่าจะเป็นการเปิดบัญชีใหม่หรือเปลี่ยนรหัสผ่านของบัญชีที่มีอยู่ก็ตาม มีแนวโน้มที่จะเลือกรหัสผ่านที่พวกเขาจำได้. ปัญหาคือผู้ใช้หลายคนเลือก รหัสผ่านที่อ่อนแอที่สามารถเดาได้ง่าย ที่เพิ่งเผยแพร่ รายการรหัสผ่านที่ใช้บ่อยที่สุดในปี 2018 แสดงภาพที่น่าสยดสยอง มันอ้างว่ารหัสผ่านที่ใช้บ่อยที่สุดคือ '123456'และจุดที่ 2 คือตัวเลือกที่ชัดเจน 'รหัสผ่าน'.

จริง บางคนใช้รหัสผ่านที่รัดกุม อย่างไรก็ตามหลายๆ ใช้รหัสผ่านเดียวกันซ้ำในหลาย ๆ sระบบและเว็บไซต์ การวิจัยแสดงให้เห็นว่า 52% ใช้รหัสผ่านเดิมซ้ำ สำหรับหลายบัญชี แต่ไม่ใช่ทั้งหมด ในขณะที่อีก 13% ใช้รหัสผ่านเดิมซ้ำสำหรับทุกบัญชี บางคนถึงกับใช้รหัสผ่านเดียวกันทั้งระบบที่เกี่ยวข้องกับงานและแอปพลิเคชันส่วนบุคคล สิ่งนี้ทำให้รหัสผ่านของผู้ใช้ที่ถูกขโมยหรือถูกบุกรุกมีค่ามากกว่าที่เคย

และถ้าคุณคิดว่าการกำหนดให้ผู้ใช้เปลี่ยนรหัสผ่านเป็นประจำสามารถช่วยได้ ขออภัยที่ต้องบอกคุณว่าไม่ได้ นั่นเป็นเพราะผู้ที่เปลี่ยนรหัสผ่านเป็นประจำมักจะทำการเปลี่ยนแปลงเพียงเล็กน้อยและคาดการณ์ได้กับรหัสผ่านที่มีอยู่ เหตุผลหนึ่งสำหรับจุดอ่อนนี้อาจเป็นความเชื่อมโยงทางอารมณ์กับรูทีนการเลือกรหัสผ่าน

นี่คือเหตุผลที่อยู่เบื้องหลังการประกาศล่าสุดของ Microsoft ว่าจะเป็นเช่นนั้น dตัดนโยบายการหมดอายุของรหัสผ่าน"การหมดอายุของรหัสผ่านเป็นระยะเป็นการลดค่าที่ต่ำมากและล้าสมัยไปแล้ว และเราไม่เชื่อว่ามันคุ้มค่าสำหรับพื้นฐานของเราในการบังคับใช้ค่าใดค่าหนึ่งโดยเฉพาะ ด้วยการลบออกจากบรรทัดฐานของเราแทนที่จะแนะนำค่าเฉพาะหรือไม่หมดอายุ องค์กรต่างๆ สามารถเลือกสิ่งที่เหมาะสมกับความต้องการที่รับรู้ได้มากที่สุดโดยไม่ขัดแย้งกับคำแนะนำของเรา” แอรอน มาร์โกซิสอธิบาย

ไม่น่าแปลกใจที่การโจมตีแบบเดรัจฉานซึ่งใช้วิธีลองผิดลองถูกเพื่อให้ได้รหัสผ่านของผู้ใช้ และกลลวงฟิชชิ่งซึ่งพยายามฉ้อฉลเพื่อให้ได้รหัสผ่านของผู้ใช้โดยปลอมเป็นการสื่อสารจากบุคคลหรือองค์กรที่เชื่อถือได้

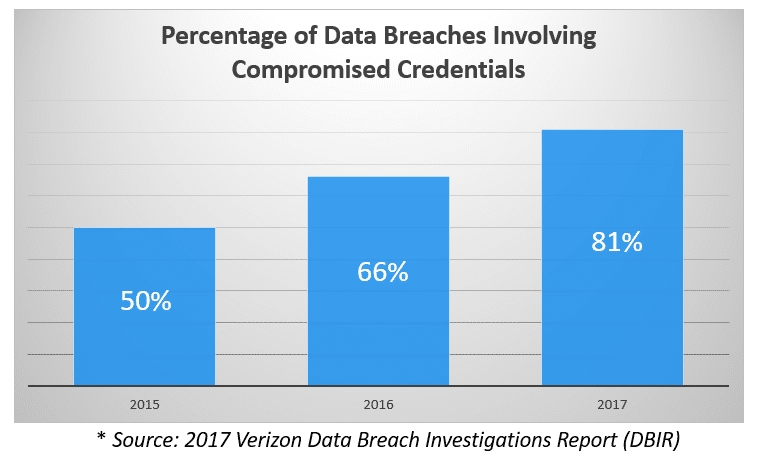

การละเมิดข้อมูลที่เกี่ยวข้องกับข้อมูลประจำตัวที่ถูกบุกรุกเพิ่มขึ้น

เมื่อพิจารณาถึงทุกสิ่งที่เราได้พูดคุยกันแล้ว จึงไม่น่าแปลกใจที่ข้อมูลประจำตัวที่ถูกบุกรุกจะถูกใช้ประโยชน์จากการละเมิดมากขึ้นเรื่อยๆ ในความเป็นจริง 4 ใน 5 ของการละเมิดในปัจจุบันเกี่ยวข้องกับการใช้ข้อมูลประจำตัวที่ถูกบุกรุก ปัญหาคือเมื่อรหัสผ่านหรือแฮชที่เกี่ยวข้องถูกขโมย การตรวจจับหรือจำกัดการใช้งานที่ไม่ได้รับอนุญาตนั้นทำได้ยาก หรือมันคืออะไร?

ทำไมเราไม่สามารถอยู่ได้โดยปราศจากพวกเขา?

ทำไมเราไม่สามารถกำจัดรหัสผ่านได้? มีใครสามารถคิดวิธีแก้ปัญหาที่ดีกว่าในการตรวจสอบสิทธิ์ผู้ใช้ได้บ้าง ใช่ เป็นเรื่องจริง – มีวิธีที่ดีกว่าในการพิสูจน์ตัวตนผู้ใช้และยืนยันตัวตนของพวกเขา อย่างไรก็ตาม รหัสผ่านจะไม่หายไปในเร็วๆ นี้ คุณเห็นไหมว่าเครือข่ายองค์กรของเราสร้างขึ้นจากโปรโตคอลการตรวจสอบสิทธิ์ที่ใช้รหัสผ่าน และโปรโตคอลเหล่านี้จะอยู่กับเราเป็นเวลาหลายปี ระบบดั้งเดิมและดั้งเดิมหลายระบบของเราได้รับการออกแบบมาสำหรับการตรวจสอบสิทธิ์ด้วยรหัสผ่านเท่านั้น การแก้ไขโปรโตคอลเครือข่ายของเราและเปลี่ยนวิธีการรับรองความถูกต้องของระบบและเซิร์ฟเวอร์ที่มีอยู่เพียงเพื่อหลีกเลี่ยงรหัสผ่านนั้นไม่สามารถทำได้จริง ไม่ รหัสผ่านจะไม่หายไปในเร็วๆ นี้

หากคุณไม่สามารถกำจัดรหัสผ่านได้ – เพิ่มเลเยอร์ใหม่เข้าไป

ความจริงก็คือกลไกการตรวจสอบสิทธิ์ด้วยรหัสผ่านเท่านั้นไม่ปลอดภัยเพียงพอ จะทำอย่างไรเพื่อให้กระบวนการตรวจสอบสิทธิ์มีความปลอดภัยมากขึ้น คำตอบนั้นเป็นที่ทราบกันมานานแล้ว: เลเยอร์ด้วยกลไกการตรวจสอบสิทธิ์เพิ่มเติม

การรับรองความถูกต้องหลายปัจจัย โซลูชัน (MFA) ซึ่งบางครั้งเรียกว่า 2FA มีให้บริการมานานหลายทศวรรษแล้ว พวกเขาให้ชั้นการตรวจสอบความถูกต้องเพิ่มเติมโดยกำหนดให้ผู้ใช้ตรวจสอบความถูกต้องด้วยปัจจัยเพิ่มเติมก่อนที่จะได้รับสิทธิ์ในการเข้าถึงระบบที่ละเอียดอ่อน ในช่วงหลายปีที่ผ่านมาได้รับการพิสูจน์แล้วว่าเป็นมาตรการรักษาความปลอดภัยที่มีประสิทธิภาพและมีความสำคัญอย่างยิ่งในการป้องกันการใช้ประโยชน์จากข้อมูลรับรองที่ถูกขโมย/ถูกบุกรุก

เหตุใดเราจึงไม่ใช้มันเพื่อปกป้องระบบที่ละเอียดอ่อนทั้งหมดของเรา

ในขณะที่หลายองค์กรกำลังมองหาที่จะปกป้องระบบที่เป็นกรรมสิทธิ์ ระบบดั้งเดิมและดั้งเดิมด้วย MFA พวกเขาพบว่ามันยากมากที่จะทำ นั่นเป็นเพราะกระแสหลัก โซลูชัน MFA ต้องการทั้งการติดตั้งซอฟต์แวร์เอเจนต์ในแต่ละระบบที่ได้รับการป้องกัน หรือการใช้งานพร็อกซี หรือการกำหนดค่าและการผสานรวมในเครื่อง ข้อกำหนดเหล่านี้ทำให้ยากและบางครั้งเป็นไปไม่ได้ที่จะปรับใช้กับระบบประเภทนี้

ทำอย่างไร Silverfort ความช่วยเหลือ?

Silverfort นำเสนอแพลตฟอร์มการพิสูจน์ตัวตนแบบไม่ใช้เอเจนต์ ไม่มีพร็อกซี เปิดใช้งาน MFA ได้อย่างราบรื่นสำหรับระบบที่ละเอียดอ่อน รวมถึงระบบที่ไม่สามารถป้องกันได้จนถึงทุกวันนี้ สิ่งเหล่านี้รวมถึง: ระบบที่เป็นกรรมสิทธิ์ ระบบดั้งเดิมและดั้งเดิม โครงสร้างพื้นฐานด้านไอทีที่สำคัญ การแชร์ไฟล์และฐานข้อมูล อุปกรณ์ IoT เซิร์ฟเวอร์ SCADA ระบบการแพทย์ เช่น PACS และ EHR และอื่นๆ อีกมากมาย

หากคุณต้องการเรียนรู้เพิ่มเติมโปรด ติดต่อเรา.

หมายเหตุสุดท้าย:

ขณะที่ฉันเขียนบล็อกนี้ ฉันนึกถึงแคมเปญที่ยอดเยี่ยมที่เปิดตัวเมื่อไม่กี่ปีที่ผ่านมา (ไม่ทราบแหล่งที่มา):

รักษารหัสผ่านของคุณเหมือนชุดชั้นใน:

- ไม่เคยแบ่งปันให้กับใคร

- เปลี่ยนเป็นประจำ

- เก็บไว้นอกโต๊ะทำงานของคุณ

ฉันอยากจะแนะนำคำแนะนำที่ 4:

- วางบางอย่างเหนือพวกเขา ...

Dana Tamir รองประธานฝ่ายกลยุทธ์การตลาด Silverfort

Dana เป็นผู้คร่ำหวอดในอุตสาหกรรมการรักษาความปลอดภัยทางไซเบอร์ด้วยความเชี่ยวชาญในโลกแห่งความจริงมากกว่า 15 ปีและมีบทบาทเป็นผู้นำในบริษัทด้านความปลอดภัยชั้นนำ ก่อนหน้า Silverfortดาน่าดำรงตำแหน่งรองประธานฝ่ายการตลาดที่ Indegy ก่อนหน้านั้น เธอดำรงตำแหน่งผู้อำนวยการฝ่ายความปลอดภัยขององค์กรที่ Trusteer (ซื้อกิจการโดย IBM ในปี 2012) เธอยังดำรงตำแหน่งต่างๆ ที่ Imperva, Symantec, Bindview และ Amdocs Dana สำเร็จการศึกษาด้านวิศวกรรมจาก Technion – Israel Institute of Technology นอกเหนือจากการรับรองด้านอุตสาหกรรมและผู้จำหน่ายอีกมากมาย

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Silverfort และดูการสาธิต ติดต่อเรา วันนี้!

ขอให้ทุกคนมีความสุขในวันรหัสผ่านแห่งชาติ!