สรุป ความน่าเชื่อถือของ Olymp Trade? Silverfort เอาชนะช่องโหว่บายพาสหน้าจอล็อคใหม่ (CVE-2019-9510)

เมื่อสัปดาห์ที่แล้ว CERT ได้ออกคำแนะนำเกี่ยวกับช่องโหว่ของ Windows (CVE-2019-9510) ที่ช่วยให้สามารถเลี่ยงการพิสูจน์ตัวตนแบบหลายปัจจัย (MFA) ไปยังเซิร์ฟเวอร์ Windows ได้อย่างมีประสิทธิภาพ Microsoft รีบยกเลิกช่องโหว่นี้ แต่อย่างไรก็ตามคุณมองมันโดยส่วนใหญ่ ไอ้เวรตะไล การแก้ปัญหา เดสก์ท็อประยะไกลที่ถูกล็อกสามารถปลดล็อกได้เนื่องจากช่องโหว่นี้โดยไม่ต้องใช้ MFA แม้ว่าจะมีการบังคับใช้ MFA บนเซิร์ฟเวอร์ก็ตาม

CERT กล่าวว่าไม่มีวิธีแก้ปัญหาในทางปฏิบัติและแนะนำวิธีแก้ไขปัญหาเล็กน้อย ในโพสต์นี้เราจะแสดงวิธีการ Silverfort สามารถใช้เพื่อเอาชนะช่องโหว่นี้ได้

ช่องโหว่อธิบาย

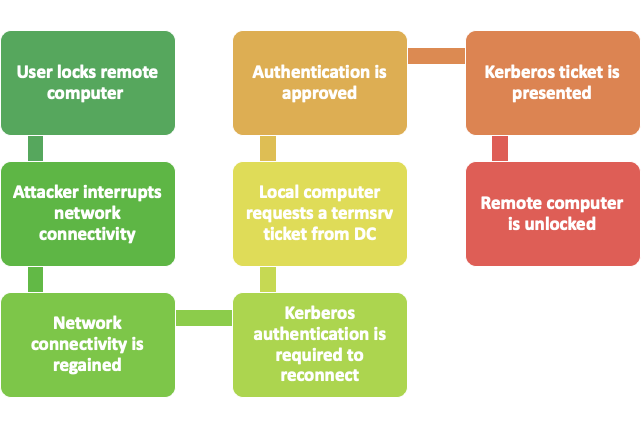

ช่องโหว่นี้เป็นผลมาจากลักษณะการทำงานใหม่ของฟีเจอร์การเชื่อมต่อ RDP ใน Windows 10 1803 และ Windows Server 2019 หากระดับเครือข่าย การยืนยันตัวตน มีการบังคับใช้ (NLA) ลำดับเหตุการณ์ต่อไปนี้จะกระตุ้นให้เกิดช่องโหว่:

ลำดับเหตุการณ์ที่คล้ายคลึงกันจะนำไปสู่ช่องโหว่แม้ว่าจะไม่มีการบังคับใช้ สนช. ปัญหาของขั้นตอนเหล่านี้คือผู้ใช้ล็อคเดสก์ท็อประยะไกล แต่ผู้โจมตีเปิดอีกครั้งโดยที่ผู้ใช้ไม่ได้ป้อนรหัสผ่าน Kerberos ตั๋ว. กระแสนี้ยังคงเหมือนเดิมแม้ว่าจะมี มีการใช้โซลูชัน MFA สำหรับการเข้าสู่ระบบเดสก์ท็อป. เราอาจคาดหวังว่าเดสก์ท็อประยะไกลจะต้องให้ผู้ใช้ป้อนรหัสผ่านอีกครั้ง และจัดเตรียมปัจจัยการตรวจสอบสิทธิ์ที่สองเพื่อปลดล็อกเดสก์ท็อประยะไกล แต่นี่ไม่ใช่กรณีของพฤติกรรมการเชื่อมต่อ RDP ใหม่

ช่องโหว่นี้มีผลกระทบหลักสองประการ:

- ผู้ใช้เชื่อมต่อกับเซิร์ฟเวอร์อีกครั้งโดยไม่ต้องป้อนรหัสผ่านซ้ำ

- หากโซลูชัน MFA ปกป้องการเข้าสู่ระบบ Windows แทนที่จะเป็นโปรโตคอลพื้นฐาน Kerberos และ NTLM ผู้ใช้ไม่จำเป็นต้องใช้ MFA เพื่อปลดล็อกคอมพิวเตอร์ สิ่งนี้ส่งผลกระทบมากที่สุด โซลูชัน MFA.

ง่ายต่อการทำซ้ำ

หากต้องการเห็นความเปราะบางด้วยตาคุณเอง ให้ลองทำตามขั้นตอนต่อไปนี้:

- เดสก์ท็อประยะไกลไปยัง windows 10 1803

- ล็อคเดสก์ท็อประยะไกล

- ตัดการเชื่อมต่ออุปกรณ์ไคลเอนต์จากเครือข่าย

- เชื่อมต่ออุปกรณ์ไคลเอ็นต์อีกครั้ง

- คุณกลับเข้าสู่เซสชันเดสก์ท็อประยะไกลโดยไม่ต้องป้อนรหัสผ่านอีกครั้ง

Why Silverfort ไม่ได้รับผลกระทบ

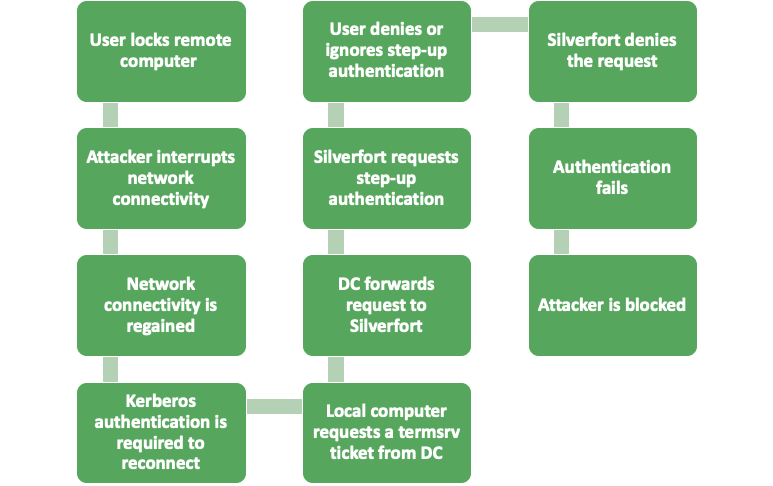

พิจารณาเดสก์ท็อประยะไกลที่ได้รับการปกป้องโดย Silverfort. Silverfort สามารถป้องกันบริการ Kerberos ใดๆ ที่ทำงานบนเดสก์ท็อประยะไกล รวมถึงบริการเทอร์มินัล (termsrv) นโยบายใน Silverfort สามารถตั้งค่าให้ต้องใช้ MFA ทุกครั้งที่มีการร้องขอตั๋ว Termsrv ไปยังเดสก์ท็อประยะไกล

ตอนนี้ลองพิจารณาลำดับเหตุการณ์ที่นำไปสู่ช่องโหว่อีกครั้ง แต่คราวนี้ด้วย Silverfort:

โดยต้องการการรับรองความถูกต้องแบบ step-up สำหรับคำขอตั๋ว Kerberos นอกเหนือจากการเข้าสู่ระบบบนเดสก์ท็อป Silverfort สามารถสกัดกั้นการโจมตีได้

นิทานสอนใจ

ช่องโหว่นี้แสดงให้เห็นว่าการมี MFA สำหรับหนึ่งอินเทอร์เฟซของระบบไม่เพียงพอ จุดเชื่อมต่อทั้งหมดไปยังระบบควรได้รับการป้องกันด้วย MFA เพื่อป้องกันการบุกรุก

อ่านเพิ่มเติม

หมายเหตุเกี่ยวกับช่องโหว่ VU#576688

คำอธิบายของ Microsoft เกี่ยวกับคุณลักษณะการเชื่อมต่อใหม่ของ RDP

คำตอบของ Microsoft

Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort

SilverfortCTO และผู้ร่วมก่อตั้งของ Yaron Kassner เป็นผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์และเทคโนโลยีข้อมูลขนาดใหญ่ ก่อนร่วมก่อตั้ง SilverfortYaron ทำหน้าที่เป็นที่ปรึกษาผู้เชี่ยวชาญด้านข้อมูลขนาดใหญ่สำหรับ Cisco เขายังได้พัฒนาความสามารถใหม่เกี่ยวกับการวิเคราะห์ข้อมูลขนาดใหญ่และอัลกอริทึมการเรียนรู้ของเครื่องที่ Microsoft ก่อนหน้านั้น Yaron ทำหน้าที่ในหน่วยไซเบอร์ชั้นยอด 8200 ของกองกำลังป้องกันประเทศอิสราเอล ซึ่งเขาเป็นผู้นำทีมวิจัยและพัฒนาที่มีชื่อเสียง เลื่อนยศเป็นร้อยเอก และได้รับรางวัลความเป็นเลิศอันทรงเกียรติ Yaron สำเร็จการศึกษาระดับปริญญาตรี สาขาคณิตศาสตร์ Summa Cum Laude, วท.ม. และปริญญาเอก สาขาวิทยาการคอมพิวเตอร์จาก Technion – Israel Institute of Technology