การบล็อกการโจมตี Office365 (CVE-2017-11774) ด้วย MFA

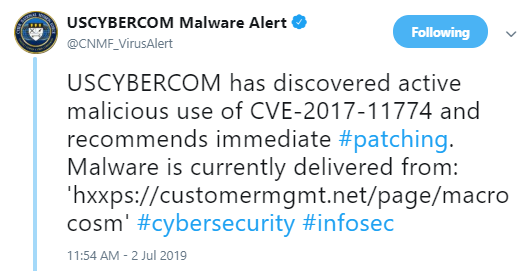

กองบัญชาการไซเบอร์ของสหรัฐเพิ่งเผยแพร่การแจ้งเตือนด้านความปลอดภัยบน Twitter เกี่ยวกับการใช้ช่องโหว่ของ Outlook ในทางที่ผิด https://twitter.com/CNMF_VirusAlert/status/1146130046127681536.

ช่องโหว่นี้เดิมพบและรายงานโดย SensePost ในปี 2017 – ดูที่นี่: https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ แพตช์มีให้บริการตั้งแต่นั้นมา แต่ช่องโหว่ยังคงถูกใช้งานในทางที่ผิด

มันทำงานอย่างไร

เป็นการโจมตีแบบเวกเตอร์ที่น่าสนใจ โดยยอมให้มีการเรียกใช้โค้ดจากระยะไกล (RCE) ที่ได้รับข้อมูลประจำตัวของ Office 365 ที่ถูกบุกรุก: การโจมตีใช้ประโยชน์จากคุณลักษณะของโฮมเพจของ Outlook ซึ่งสามารถเปิดหน้าเว็บทุกครั้งที่เปิดโฟลเดอร์ใน Outlook ทำไมคุณถึงต้องการทำเช่นนี้? ตัวอย่างหนึ่งที่ลอยอยู่บนออนไลน์คือการมีลิงก์ด่วนไปยัง SharePoint จากภายในแอปพลิเคชัน Outlook คุณลักษณะนี้เป็นคุณลักษณะเดิม ซึ่งแก้ไขความปลอดภัยของ Microsoft ออก นี่เป็นตัวอย่างว่าเหตุใดคุณลักษณะเดิมจึงเป็นอันตรายที่จะเก็บไว้ในซอฟต์แวร์ของคุณ ซึ่งเป็นหัวข้อสำหรับบล็อกอื่น URL ของโฮมเพจถูกเก็บไว้ภายในการตั้งค่าโฟลเดอร์ การตั้งค่าโฟลเดอร์ถูกกำหนดไว้ที่ใด หากเซิร์ฟเวอร์ซิงค์จากเซิร์ฟเวอร์ Exchange ภายในองค์กร ให้ซิงค์บนเซิร์ฟเวอร์นั้น หากโฟลเดอร์นี้ซิงค์จาก Outlook 365 จากนั้น เวกเตอร์การโจมตีนี้ใช้ประโยชน์จากการซิงค์จากเซิร์ฟเวอร์ Office 365 ไปยังคอมพิวเตอร์จริง

สิ่งนี้แปลเป็นการโจมตีการเรียกใช้โค้ดจากระยะไกลได้อย่างไร

จนถึงตอนนี้ เราได้อธิบายวิธีการเปิดหน้าเว็บที่ให้การเข้าถึงบัญชี Office 365 ของผู้ใช้ แต่สิ่งนี้แปลเป็นการโจมตีการเรียกใช้โค้ดจากระยะไกลได้อย่างไร เนื่องจากเว็บเพจถูกโหลดโดยเฟรมของ Internet Explorer ขั้นตอนแรกของการดำเนินการคือการดูที่การโหลดตัวควบคุม ActiveX แม้ว่าจะมีข้อจำกัดในการโหลดตัวควบคุม ActiveX แต่แฮ็กเกอร์ก็พบวิธีหลีกเลี่ยงข้อจำกัดเหล่านี้ มีตัวควบคุม Outlook ActiveX ที่ได้รับการอนุญาตพิเศษให้ทำงานในแซนด์บ็อกซ์ นี่คือวัตถุที่แสดงถึงคอนเทนเนอร์ที่รันโค้ดปัจจุบัน เช่น แอปพลิเคชัน Outlook ออบเจกต์นี้มีฟังก์ชันที่เรียกว่า “createObject” ซึ่งอนุญาตให้สร้างออบเจกต์ใดๆ ก็ได้ รวมทั้งออบเจ็กต์ "Shell" ออบเจกต์สุดท้ายนี้อนุญาตให้ดำเนินการกับแอปพลิเคชันใด ๆ และเปิดใช้งานการหลบหนีจากแซนด์บ็อกซ์ สิ่งนี้ทำหน้าที่เป็นเครื่องเตือนใจว่าแซนด์บ็อกซ์ไม่สามารถกันกระสุนได้

ข้อแนะนำ:

มีคำแนะนำสำคัญสองข้อ: ประการแรก ตรวจสอบให้แน่ใจว่าได้ทำการแพตช์ระบบทั้งหมดของผู้ใช้ แพตช์สำหรับช่องโหว่นี้ถูกปล่อยออกมาตั้งแต่เดือนตุลาคม 2017 ไม่มีเหตุผลที่จะปล่อยให้ระบบใด ๆ ไม่ถูกแพตช์ นอกจากนี้ เราขอแนะนำอย่างยิ่งให้บังคับใช้ ไอ้เวรตะไล เพื่อป้องกันการโจมตีนี้และการโจมตีที่คล้ายกัน: การบังคับใช้ MFA สำหรับการเข้าถึงแอป Outlook ของผู้ใช้ และบัญชี Office 365 จะหยุดห่วงโซ่การโจมตีนี้ที่ราก เนื่องจากผู้โจมตีจะไม่สามารถตรวจสอบสิทธิ์กับ 2nd และเป็นผลให้พวกเขาไม่สามารถเข้าถึงบัญชี Office 365 ได้ แม้จะได้รับช่องโหว่ในแอปพลิเคชัน Outlook ก็ตาม การเข้าถึง Office365 เป็นสิ่งจำเป็นเพื่อใช้ประโยชน์จากช่องโหว่และเปิดใช้งานสถานการณ์จำลองการเรียกใช้โค้ดจากระยะไกล

Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort

SilverfortCTO และผู้ร่วมก่อตั้งของ Yaron Kassner เป็นผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์และเทคโนโลยีข้อมูลขนาดใหญ่ ก่อนร่วมก่อตั้ง SilverfortYaron ทำหน้าที่เป็นที่ปรึกษาผู้เชี่ยวชาญด้านข้อมูลขนาดใหญ่สำหรับ Cisco เขายังได้พัฒนาความสามารถใหม่เกี่ยวกับการวิเคราะห์ข้อมูลขนาดใหญ่และอัลกอริทึมการเรียนรู้ของเครื่องที่ Microsoft ก่อนหน้านั้น Yaron ทำหน้าที่ในหน่วยไซเบอร์ชั้นยอด 8200 ของกองกำลังป้องกันประเทศอิสราเอล ซึ่งเขาเป็นผู้นำทีมวิจัยและพัฒนาที่มีชื่อเสียง เลื่อนยศเป็นร้อยเอก และได้รับรางวัลความเป็นเลิศอันทรงเกียรติ Yaron สำเร็จการศึกษาระดับปริญญาตรี สาขาคณิตศาสตร์ Summa Cum Laude, วท.ม. และปริญญาเอก สาขาวิทยาการคอมพิวเตอร์จาก Technion – Israel Institute of Technology