'BlueKeep' 취약점: 시스템 보안 유지

By Yaron Kassner, CTO 및 공동 설립자, Silverfort

14년 2019월 XNUMX일 마이크로소프트 발행 CVE-2019-0708로도 알려진 소위 BlueKeep 취약점에 대한 패치입니다. 이 패치는 중요한 원격 코드 실행 취약점을 수정합니다. Microsoft에 따르면 “이 취약점은 사전 인증이며 사용자 상호 작용이 필요하지 않습니다. 즉, 이 취약점은 '웜 가능'합니다. 즉, 2017년 WannaCry 맬웨어가 전 세계에 퍼진 것과 유사한 방식으로 이 취약점을 악용하는 모든 향후 맬웨어가 취약한 컴퓨터에서 취약한 컴퓨터로 전파될 수 있습니다.”

1 CVE-2019-0708 수정 패치에 대한 Microsoft TechNet 발표

Microsoft는 신속하게 패치를 출시했으며 고객이 시스템에 패치를 적용할 수 있도록 많은 노력을 기울이고 있습니다. 이 취약점의 심각성으로 인해 Microsoft는 다음과 같은 현재 영향을 받는 시스템뿐만 아니라 패치를 발행하는 특이한 조치를 취하게 되었습니다. 윈도우 10, Windows 7, 윈도우 서버 2016 및 Windows Server 2008 R2뿐만 아니라 Windows 2003, Windows XP 및 Windows Vista와 같이 더 이상 지원되지 않는 시스템에도 적용됩니다. Microsoft 보안 관계자는 BlueKeep 공격이 이미 존재하며 전 세계 컴퓨터를 종료한 2017년 WannaCry 공격만큼 파괴적인 자가 복제 공격을 촉발할 가능성이 있다고 확신합니다.

BlueKeep 취약점은 매우 심각하게 받아들여야 합니다. 이 취약점은 인터넷에 노출된 원격 데스크톱 서버를 공격하여 네트워크의 초기 거점을 확보하는 데 악용될 수 있으며 공격자가 이 초기 거점을 확보한 후 네트워크에서 측면으로 이동하는 데 사용할 수도 있습니다.

이 패치를 적용하는 것이 가장 중요하지만 조직의 모든 서버에 패치를 적용하는 것은 기업에게 매우 어려운 작업이 될 수 있습니다. 패치가 적용되지 않은 단일 엔드포인트라도 침해를 유발할 수 있다는 점을 기억하는 것이 중요합니다. 분명히 EternalBlue 취약점은 Microsoft에서 패치를 출시한 후 대규모로 악용되었습니다.

BlueKeep 취약점에 대한 부분 익스플로잇이 이미 공개되었으므로 해당 취약점이 공격자에 의해 널리 사용되는 것은 시간 문제입니다.

BlueKeep 취약점으로부터 시스템 보호:

가장 먼저 해야 할 일은 네트워크에서 패치되지 않았거나 오래된 운영 체제를 식별하고 영향을 받는 모든 시스템을 패치하는 것입니다. 이 작업은 가능한 한 빨리 수행되어야 합니다!

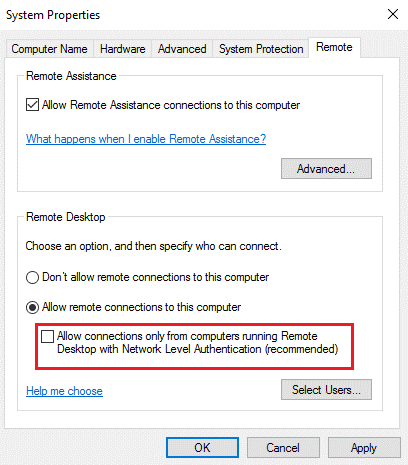

다음으로 사용해야합니다 네트워크 수준 인증 (NLA) 가능한 경우: NLA는 취약성이 트리거되기 전에 인증이 필요합니다. Microsoft는 이를 강력히 권장하지만 기본 설정은 아닙니다.

2 취약점이 트리거되기 전에 인증을 요구하도록 NLA 활성화

NLA를 활성화하면 사전 인증 실행이 방지됩니다. 그러나 공격자가 성공적으로 인증하는 데 사용할 수 있는 유효한 자격 증명을 가지고 있는 경우 영향을 받는 시스템은 여전히 RCE(원격 코드 실행) 악용에 취약하다는 점을 기억하는 것이 중요합니다.

원격 코드 실행을 위한 손상된 자격 증명 악용 방지 Silverfort

위에서 언급했듯이 NLA를 활성화하는 것은 사전 인증 실행을 방지하는 데 중요하지만 공격자가 이미 유효한 자격 증명(요즘에는 매우 쉽게 얻을 수 있음)을 가지고 있는 경우 공격자가 여전히 액세스 권한을 얻고 RCE 취약점을 악용하기 때문에 충분하지 않습니다. . 여기가 어디야 Silverfort 침입하여 RCE 악용 및 기타 원격 데스크톱 프로토콜 공격에 대한 손상된 자격 증명 사용을 방지합니다.

Silverfort의 에이전트 없는 프록시 없는 인증 플랫폼은 다중 요소 인증 (MFA) 및 강력한 인증 정책을 통해 온프레미스 또는 클라우드에 상관없이 모든 시스템에 대한 무단 액세스를 방지합니다. 여기에는 다음으로 보호할 수 없는 시스템이 포함됩니다. MFA 솔루션 IT 인프라, 자체 개발 및 레거시 응용 프로그램, 파일 공유, 데이터베이스 등과 같은 오늘날까지.

공격자가 손상된 자격 증명을 악용하여 시스템에 대한 액세스 권한을 얻으려고 시도하면 Silverfort 사용자의 신원을 확인하기 위해 두 번째 인증 요소를 요구할 수 있습니다. 합법적인 사용자는 쉽게 인증할 수 있지만 공격자는 2nd 인증 요소이므로 액세스가 거부됩니다.

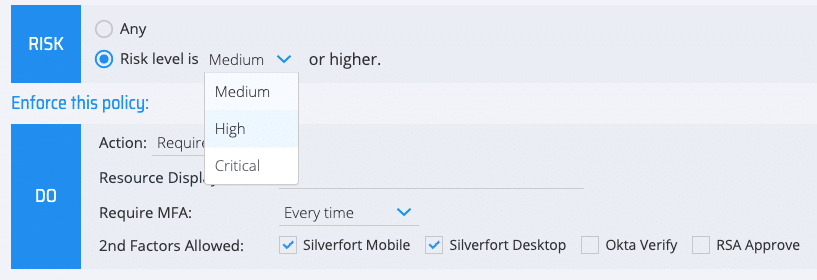

Silverfort 사용자가 시스템에 액세스할 때마다 2차 인증을 요구하는 정적 MFA 정책을 적용할 수 있지만 이는 상당히 혼란스러울 수 있습니다. 따라서 위험 기반 적응형 정책을 적극 권장합니다. 위험 수준이 높을 때만 2차 인증 요소를 요구하도록 적응형 정책을 설정할 수 있습니다. 이렇게 하면 보안을 손상시키지 않고 중단을 최소화할 수 있습니다.

더 많은 것을 읽으려면 Silverfort의 적응형 정책과 AI 기반 리스크 엔진 이 무료 백서를 다운로드하십시오.

3 Silverfort 정적 MFA 정책을 적용하거나 위험 기반 적응형 인증 정책

제로 트러스트 보안 정책으로 측면 이동 중지

Silverfort MFA를 적용하고 외부 액세스뿐만 아니라 기업 네트워크 내부에 대한 보안 액세스를 수행할 수 있습니다. 여기에는 사용자 대 기계 액세스 및 기계 대 기계 액세스가 모두 포함됩니다(서비스 계정).

서비스 계정은 다양한 회사 시스템에서 다른 시스템과 통신하고 프로세스를 자동화하는 데 사용됩니다. 이러한 계정은 종종 높은 권한을 가지고 있고 암호가 거의 변경되지 않기 때문에 공격자의 주요 대상입니다. 그러나 이러한 계정은 사람이 아닌 기계에서 사용하기 때문에 일반적인 다단계 인증 방법으로는 보호할 수 없습니다.

Silverfort 에 대한 고유한 기능을 소개합니다. 서비스 계정 사용 보안, 무단 엔터티가 이를 훔치거나 오용하는 것을 방지합니다. 이는 관련 시스템을 변경하지 않고도 달성됩니다.

Silverfort 조직은 소프트웨어 에이전트나 프록시를 배포하지 않고 기존 네트워크를 변경할 필요 없이 전체적인 제로 트러스트 보안 모델을 구현할 수 있습니다. 혁신적인 아키텍처는 위치나 대상에 관계없이 모든 시스템에 대한 보안 액세스를 보장합니다. 여기에는 사용자 대 기계 및 기계 대 기계 액세스와 모든 관리 액세스가 포함됩니다. 왜냐하면 Silverfort 기존 자산 및 인프라에 대한 수정을 피하고 민첩한 소규모 기업뿐만 아니라 전통적인 대기업도 달성할 수 있습니다. 제로 트러스트 보안 그들의 네트워크 전체에.

Yaron Kassner, CTO 및 공동 설립자, Silverfort

Silverfort의 CTO 및 공동 창립자 Yaron Kassner 사이버 보안 및 빅 데이터 기술 전문가입니다. 공동 창업 전 Silverfort, Yaron은 Cisco의 빅 데이터 전문 컨설턴트로 재직했습니다. 또한 Microsoft에서 빅 데이터 분석 및 기계 학습 알고리즘과 관련된 새로운 기능을 개발했습니다. 그 전에 Yaron은 이스라엘 방위군의 8200 정예 사이버 부대에서 복무하면서 평판이 좋은 R&D 팀을 이끌고 대위로 진급했으며 영예로운 우수상을 받았습니다. Yaron은 B.Sc. 수학에서 Summa Cum Laude, M.Sc. 그리고 박사. Technion – Israel Institute of Technology에서 컴퓨터 과학 학사 학위를 취득했습니다.

자세히 알아보거나 데모를 보고 싶습니까? – 오늘 저희에게 연락하십시오!