Silverfort CVE-2023-23397 Outlook Zero Day로부터 보호

최신 Patch Tuesday에서 Microsoft는 다음을 위한 패치를 출시했습니다. CVE-2023-23397 야생에서 악용된 것으로 보고된 아웃룩의 제로데이. 이 취약성을 악용하면 공격자가 대상 컴퓨터에서 NTLM 해시(사용자 자격 증명과 동일)를 가져와 환경의 다른 컴퓨터에 악의적으로 액세스하는 데 사용할 수 있습니다. 이 모든 것은 피해자 측의 상호 작용 없이 조작된 이메일이 컴퓨터의 받은 편지함에 다운로드되는 즉시 발생합니다. Microsoft는 이 취약점의 심각도를 '심각'으로 평가했으며 착취 추적 유럽의 정부, 교통, 에너지 및 군사 부문의 제한된 수의 조직을 표적으로 삼는 러시아 APT 그룹. 이 기사에서는 CVE-2023-23397에 대한 간략한 분석을 제공하고 어떻게 Silverfort의 Unified Identity Protection 플랫폼은 악용의 영향을 완화할 수 있습니다. 시행하는 간단한 정책으로 MFA NTLM 인증에서.

CVE-2023-23397 고급 분석

대상 Outlook 구성 요소에 대한 설명

CVE-2023-23397은 Windows용 Outlook 클라이언트의 권한 상승 취약성입니다. 그것은 예정된 약속의 맞춤형 경고음을 가능하게 하는 여전히 존재하는 골동품 속성을 남용합니다. 마이크로소프트에 따르면 선적 서류 비치 'PidLidReminderFileParameter' 속성은 사운드 파일의 전체 경로를 허용합니다. 이 필드는 표준 네트워크 파일 공유 프로토콜 SMB를 사용하여 원격 파일 및 폴더에 액세스하기 위한 UNC(Universal Naming Convention) 경로를 지원합니다. 약속이 있을 때 연체 된, 사용자 지정된 소리를 트리거하고 Outlook이 원격 파일에 도달하도록 합니다.

이 구성 요소의 취약점은 어디에 있습니까?

이 동작의 문제점은 SMB 세션을 만드는 동안 원격 서버에 대해 NTLM 인증이 수행된다는 것입니다. 세션을 날치기하면 공격자가 피해자를 대신하여 다른 서비스에 대해 NTLM 릴레이 공격을 수행하거나 NTLM 해시를 무차별 대입하여 사용자 암호를 얻을 수 있습니다.

따라서 무엇보다도 Windows용 모든 Outlook 클라이언트를 최신 버전으로 업그레이드하는 것이 좋습니다.

CVE-2023-23397 위험: 사용자 상호 작용이 필요하지 않은 자격 증명 도용

이 취약점과 관련된 고유한 우려 사항은 Outlook 클라이언트가 악의적인 약속을 받는 순간 사용자 상호 작용 없이 트리거될 수 있다는 것입니다. 이는 약속이 다음과 같은 경우 잘못된 속성이 트리거되기 때문입니다. 연체 된. 이는 첨부 파일을 열거나 링크를 클릭하는 것과 같은 상호 작용이 필요한 모든 취약점과 극적으로 구별됩니다. 전체 악용 프로세스는 백그라운드에서 발생하여 공격자가 사용자 대신 리소스에 액세스할 수 있는 기능을 제공합니다.

오늘날 조직의 공통 보안 스택은 실시간으로 탐지하고 방지하는 기능이 부족합니다. 측면 운동 NTLM 릴레이를 사용하는 공격. 이로 인해 CVE-2023-23397은 해결해야 하는 즉각적인 위협이 됩니다.

Silverfort CVE-2023-23397 악용 완화

Silverfort의 통합 신원 보호 플랫폼은 CVE-2023-23397의 악용으로부터 보호할 수 있습니다. 하는 동안 Silverfort 착취 자체를 막지는 못할 것입니다. 악의적인 액세스를 위해 훔친 해시를 활용하는 적의 능력을 박탈합니다., 간단한 MFA 정책으로.

Silverfort AD 환경의 모든 인증에 대한 지속적인 실시간 모니터링, 위험 분석 및 정책 시행을 수행합니다. 따라서 NTLM 인증을 식별하고 이 식별을 활용하여 MFA 확인을 트리거할 수 있습니다.

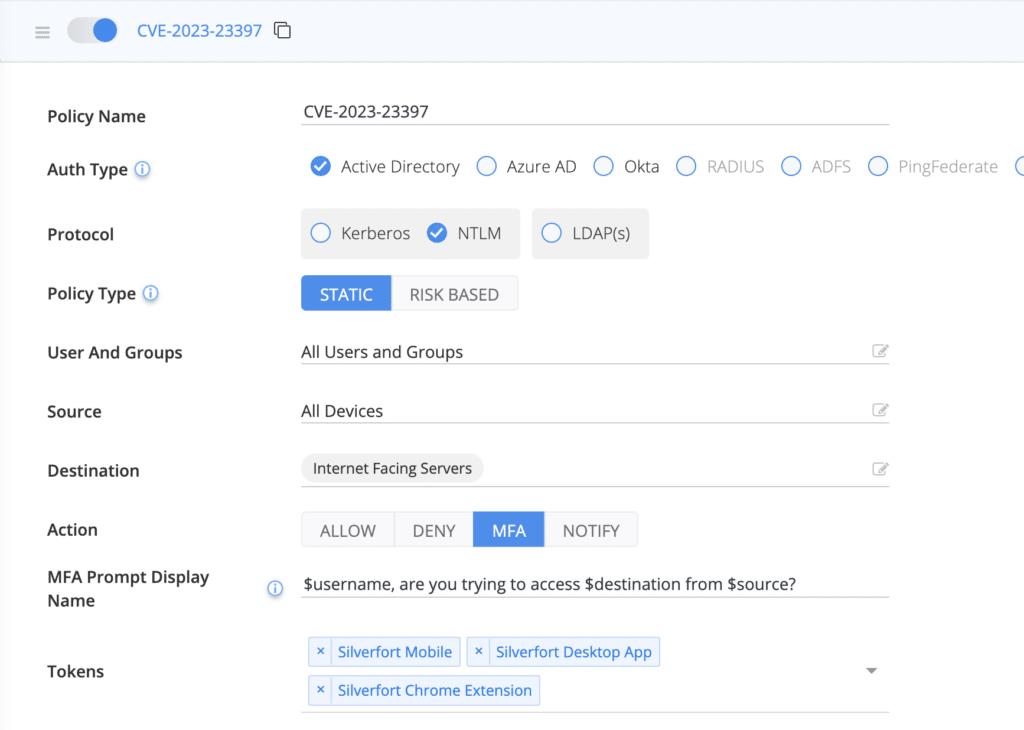

잠재적인 NTLM 릴레이 공격으로부터 보호하기 위해 권장되는 정책

다음을 권장합니다.

1. 인터넷에 노출된 모든 서버에 대해 NTLM 정책을 구성합니다. 이 취약성은 네트워크 내부에서도 적용될 수 있으므로 추가 예방 조치로 인터넷에 노출되지 않는 중요한 리소스를 포함할 수도 있습니다.

2. 비 NTLM 인증 프로토콜에 MFA 정책을 적용합니다. 암호가 무차별 대입될 수 있는 취약점이 악용되는 방법의 변형이 있으므로 공격자가 다른 인증 프로토콜과 함께 사용할 수 있는 기능을 제공합니다.

MFA로 NTLM 및 기타 AD 프로토콜을 보호할 수 있는 기능을 찾으면 언제든지 연락하여 데모 신청 또는 우리를 방문하십시오. 웹 사이트.