Silverfort 인증된 공격을 사전에 탐지하고 보호합니다.

2022년 2022월 초에 Certifried(CVE-26923-XNUMX) 취약점이 게시되었습니다. 이 취약점은 남용됩니다. Kerberos 인증서 확장 및 Active Directory 강요. 그것은 권한 에스컬레이션 약한 사용자가 도메인 관리자 권한을 얻는 취약점 Active Directory 환경을 제공합니다.

차례

어떻게 진행합니까?

XNUMXD덴탈의 인증된 취약점 공격자가 취약한 사용자의 권한을 도메인 관리자에게 상승시킬 수 있습니다. 즉, 각 사용자는 도메인에서 최대 10개의 컴퓨터 계정을 만들 수 있습니다. 공격자는 약한 컴퓨터를 대상 컴퓨터 이름으로 변경하고 대신 악의적인 인증서를 요청할 수 있습니다. 다음으로 공격자는 제작된 인증서를 사용하여 대상 컴퓨터로 인증하고 높은 권한으로 악성 코드를 실행할 수 있습니다. 이 취약성은 최소한의 전제 조건으로 인해 광범위한 영향을 미칩니다. 필요한 것은 네트워크와 약한 사용자에 대한 연결뿐입니다.

AD의 각 ID에는 속성이 있습니다. 서비스 사용자 이름(SPN)과 같이 일부는 도메인 전체에서 고유하며 일부는 중복될 수 있습니다. 공격자는 취약한 시스템 계정을 생성하고 dNSHostName 속성을 남용하여 대상의 호스트 이름으로 변경합니다. 그런 다음 공격자는 대상의 호스트 이름과 동일한 SAN(주체 대체 이름)을 사용하여 인증서를 요청합니다. 일반적으로 이 공격 흐름은 dNSHostName 변경이 서버의 SPN과 일치해야 하므로 완료할 수 없습니다. 그러나 SPN이 삭제되면 문제가 해결됩니다. dNSHostName을 변경할 수 있습니다.

이 취약점은 도메인 컨트롤러가 인증서를 ID 개체에 매핑하는 방법도 다룹니다. Active Directory 인증 과정 중. 클라이언트에 대한 인증서를 요청할 수 있습니다 인증 목적을 달성하고 dNSHostName을 SAN으로 포함합니다.

반환된 인증서는 이제 PKINIT 확장을 사용하여 도메인 컨트롤러에 대해 인증되고 대상 호스트로 식별될 수 있습니다.

이 취약점을 악용하는 한 가지 방법은 다음을 인증하는 것입니다. Active Directory 대상 도메인 컨트롤러로 지정하고 이를 사용하여 도메인에 있는 모든 사용자의 자격 증명을 훔칩니다.

완화

마이크로소프트는 10월 XNUMX일 Windows 서버용 패치 인증서 생성 및 인증에 또 다른 보호 계층을 추가합니다. 단, 패치 설치 후 요청하는 인증서에 한해 적용됩니다. 시행 모드는 9년 2023월 XNUMX일부터 시작됩니다.

Silverfort 통합 보호 플랫폼 패치 이전에 악성 인증서가 생성된 경우 진행 중인 Certifried 공격을 알리는 기능이 있습니다. Certifried에 관한 이 최신 보안 가이드라인은 Certifried 공격을 방어하는 방법에 대한 자세한 지침을 제공합니다.

다음을 사용하여 사용자 지정 필터를 만드는 데 필요한 모든 데이터를 자동으로 수집하는 간단한 Powershell 스크립트를 만들었습니다. Silverfort.

- 도메인 워크스테이션 powershell에서 다음 명령을 실행하십시오.

$dc_list = Get-ADDomainController -Filter * | 선택 개체 이름, ipv4address

"https:// /Logs?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

바꾸다 당신과 함께 Silverfort의 콘솔 URL입니다.

- 브라우저에 출력을 붙여넣고 로그인하십시오.

- NAT 장치의 주소와 같이 자동으로 생성된 목록에서 누락된 경우 도메인 컨트롤러가 사용할 수 있는 알려진 소스 IP 주소를 추가합니다.

- 필터 저장을 클릭하고 이름을 지정한 다음 저장을 클릭하십시오.

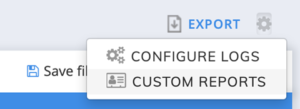

- 이제 필터가 생성되었으므로 화면 오른쪽 상단의 톱니바퀴를 클릭합니다.

- 그런 다음 맞춤 보고서를 선택합니다.

- 필요한 세부 정보를 입력하고 새로 생성된 두 개의 필터를 선택한 다음 저장을 클릭합니다.

- 모든 도메인 컨트롤러와 관련된 인증된 익스플로잇에 대한 정기적인 보고서를 받게 됩니다.

이 필터가 인증 결과를 생성하는 경우 환경이 공격을 받고 있을 수 있습니다. 이 경우 로그에 나타나는 도메인 컨트롤러가 손상되었을 수 있으므로 검사가 필요합니다. 각 인증에 대해 소스 호스트 이름이 소스 IP와 일치하는지 확인하십시오. IP가 익숙하지 않은 경우 사용자 환경에서 시도된 Certifried 공격이 있을 수 있습니다. 도움이 필요하시면 저희에게 연락하세요.