Silverfort 브론즈 비트 CVE-2020-17049 익스플로잇에 대한 보호 – 업데이트

***** Yiftach Keshet(제품 마케팅 이사) 및 Dor Segal(보안 연구원) Silverfort *****

8월 XNUMX일, 새로운 브론즈 비트 의 착취 CVE-2020-17049 Kerberos 취약점 공개되어 공격자의 타협 후 무기고에 또 다른 첨단 무기가 추가되었습니다. 이 취약점의 전체 수정은 8년 2021월 XNUMX일 이전에 적용되지 않지만, Silverfort의 통합 신원 보호 플랫폼은 브론즈 비트 공격에 대한 완전한 보호를 제공합니다. MFA 및 적응형 액세스 제어를 적용하는 고유한 기능을 통해 Active Directory 인증 프로토콜, Silverfort 에 대한 새로운 패러다임을 제시합니다. 측면 이동 공격에 대한 방어 in Active Directory 환경. 위임 유형, CVE-2020-17049 및 Microsoft 패치에 대한 자세한 분석은 Silverfort의 보안 연구원 – 도르 시갈 그리고 사용 가능합니다 여기에서 지금 확인해 보세요..

차례

안전한 위임을 향한 여정

CVE-2020-17049는 공격자가 리소스 제약 위임 인증 보안 제어.

일반적으로, 대표단 의 능력을 말한다. Active Directory 다른 계정의 액세스 권한으로 리소스에 액세스하기 위해 다른 계정을 가장하거나 다른 계정을 대신하여 작업하는 계정. 일반적인 예는 사용자가 웹 애플리케이션에 액세스하는 경우입니다. 사용자가 웹 애플리케이션에 직접 액세스하는 것처럼 보이지만 백엔드에서 발생하는 일은 사용자 계정이 서비스 계정에 액세스 권한을 위임하는 것입니다. 사용자를 사칭 사용자를 대신하여 앱 데이터베이스에 액세스합니다.

보안 관점에서 문제는 이 메커니즘이 공격자에 의해 남용될 경우 어떤 일이 발생하는지입니다. 무제한 위임이라고도 하는 AD에서 제공되는 첫 번째 위임 메커니즘은 위임 계정이 액세스할 수 있는 모든 리소스에 가장 서비스가 액세스할 수 있도록 했기 때문에 상당한 위험을 초래했습니다.

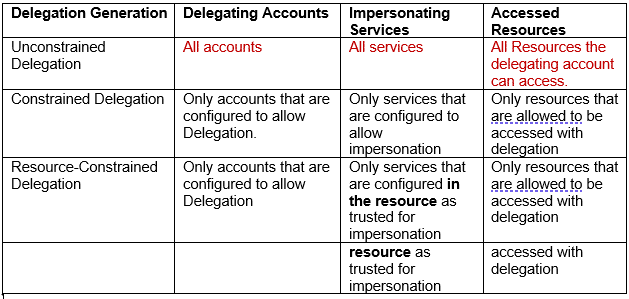

이러한 우려로 인해 다음 표에 표시된 것처럼 수년에 걸쳐 대표단이 점진적으로 발전했습니다.

표에서 명확하게 볼 수 있듯이 각 세대는 위험을 줄입니다. 실질적으로 감소하여 위임 계정, 가장 서비스 및 액세스 가능한 리소스의 수. 악의적인 위임을 수행하는 공격자의 시나리오는 여전히 가능하지만 리소스 액세스 측면에서 그 의미는 상당히 좁혀집니다.

리소스가 제한된 위임 가장 안전한 위임 유형이므로 현재 가장 많이 사용되는 표준입니다. Active Directory 환경.

이제 위임에 대한 통찰력을 얻었으므로 브론즈 비트 악용의 영향을 이해할 수 있습니다.

브론즈 비트 공격 – 위임 보안 제어 손상

Bronze Bit 공격은 CVE-2020-17049 취약점을 이용하여 공격자가 다음을 수행할 수 있도록 합니다(작성자의 블로그):

'공격자는 위임이 허용되지 않은 사용자를 가장할 수 있습니다. 여기에는 보호된 사용자 그룹의 구성원과 "민감하며 위임할 수 없음"으로 명시적으로 구성된 다른 사용자가 포함됩니다.

따라서 이 공격은 위험 노출 측면에서 우리를 다시 데려가며 공격 표면 환경 내의 거의 모든 사용자 계정에 적용됩니다.

Microsoft CVE-2020-17049 완화 활동

Microsoft는 패치 8월 XNUMX일 패치 화요일의 일부로 이 취약점에 대해. 그러나 다양한 요인으로 인해 Kerberos 인증 문제 a 새로운 패치 8월 XNUMX일에 출시되었습니다. 이 패치는 취약점이 완전히 시행될 때까지 기업을 취약점 악용으로부터 보호합니다. Kerberos 프로토콜 수정은 8년 2021월 XNUMX일에 진행됩니다. 일반적으로 서버 보안 패치, 특히 도메인 컨트롤러에 수반되는 일반적인 어려움을 감안할 때 패치의 가용성에도 불구하고 모든 사람이 패치를 즉시 배포하지는 않을 가능성이 높습니다. 따라서 현재 이러한 조직에는 상당한 위험 노출이 있습니다.

Silverfort 위임 기반 공격으로부터 보호

Silverfort Unified Identity Protection Platform은 모니터링을 통합하는 유일한 솔루션입니다. 위험도 분석 모든 회사 네트워크 및 클라우드 환경에서 모든 사용자 및 서비스 계정 인증에 대한 액세스 정책 시행.

혁신적인 에이전트리스 프록시리스 기술로 인해 Silverfort 연장할 수 있습니다 MFA 이전에는 보호할 수 없었던 광범위한 리소스에 물론 여기에는 Kerberos 프로토콜을 사용하는 모든 인증이 포함됩니다.

그리고 주의할 점은 설정할 때 a Silverfort 사용자에 대한 정책에 따라 정책의 보안 제어는 사용자가 수행하는 직접 인증과 위임된 인증 모두에 적용됩니다. 이것이 위임 및 비위임 모두의 보호에 어떻게 적용되는지 살펴보겠습니다. 사용자 계정.

브론즈 비트 공격으로부터 보호 – 계정 위임

실제로 위임 계정(예: 위임을 허용하도록 구성된 계정)은 다음과 같은 이유로 이미 기본적으로 보호됩니다. Silverfort의 지속적인 모니터링 Active Directory 이러한 계정을 자동으로 식별하고 위임을 위험 점수로 고려하는 인증 프로토콜.

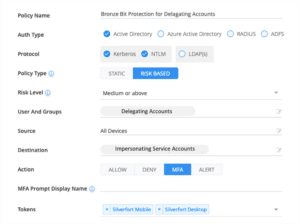

따라서 다음 위험 기반 정책은 비정상적인 인증 시도가 발생할 때마다 MFA 요구 사항을 트리거합니다.

해당 계정의 인증 시도 횟수가 초과될 때마다 매질 위험 점수, MFA 요구 사항이 사용자에게 나타납니다. 이 계정을 대신하여 악의적인 위임을 수행하는 공격자가 인증을 수행한 경우 계정 소유자는 자신의 요청이 아님을 확인하여 액세스를 차단할 수 있습니다.

Bronze Bit 공격으로부터 보호 – 비위임 계정

그러나 위임용으로 구성되지 않은 사용자 계정을 어떻게 보호할 수 있습니까? 이러한 계정에는 위임 요소가 포함되어 있지 않으므로 위험 기반 정책은 여기에서 작동하지 않으므로 다른 접근 방식이 필요합니다.

요약하자면 우리가 완화하려는 시나리오는 다음과 같습니다. 공격자가 서비스 계정을 손상시켰습니다. 1 계정. 공격자는 민감한 리소스에 액세스하려고 합니다. 자원 1 – 그러나 다음의 액세스 권한으로는 수행할 수 없습니다. 1 계정. 브론즈 비트 악용으로 공격자는 사용할 수 있습니다. 1 계정 우리가 호출할 높은 권한을 가진 계정을 가장하기 위해 2 계정 그 위임을 허용하지 않도록 구성됨 (예를 들어, 보호된 사용자 그룹), 액세스하려면 자원 1.

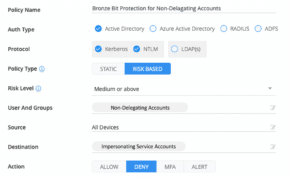

1 계정 명의 도용 2 계정 액세스 자원 1. 무대 뒤에서, 액세스하기 전에 의지 1, 2 계정 인증하다 1 계정 공급하기 위해 사용자 1 대신 행동하는 능력. 지금, 1 계정 가장을 허용하도록 구성된 서비스여야 합니다.. 그렇게 하도록 구성된 모든 서비스는 이미 알려져 있으므로(도메인 관리 팀에서 모든 서비스를 구성한 후) 다음 정책만 있으면 됩니다.

'비위임 계정'은 위임하지 않도록 구성된 모든 사용자 계정을 나타내고 '가장 서비스 계정'은 모든 서비스 계정 가장을 허용하도록 구성된 또는 위임만 거부하고 리소스에 계속 액세스하려는 경우 "소스" 필드를 사용하여 위임 액세스만 제한할 수 있습니다.

이 경우 '를 할당하는 것이 좋습니다.거부' 보호 조치로: 이러한 계정은 위임과 상호 작용해서는 안 되기 때문에 서비스 계정, 운영 중단이 발생하지 않아야 합니다.

이 보호는 브론즈 비트 공격을 완전히 손상시킵니다. 공격자가 높은 수준을 강요하더라도 특권 계정 위임을 시도하고, Silverfort 사칭 서비스 계정과의 실제 참여를 방지합니다.

Silverfort Bronze Kit 악용에 대한 보호는 적응형 액세스 제어를 적용하는 방법을 다시 한 번 보여줍니다. Active Directory 인증 프로토콜, 특히 공격자가 Bronze Kit 공격을 시작하는 데 사용하는 원격 액세스 명령줄 도구에 대해 충분한 보호를 제공하는 데 필수적입니다. 측면 운동 공격.

전단지에 포함된 링크에 대해 더 알아보기 Silverfort 여기에서 지금 확인해 보세요.