Azure AD Kerberos에서 티켓 반송 및 요오드화은 공격

Silverfort 연구에 따르면 위협 행위자는 새로운 Microsoft 클라우드 인증 프로토콜을 공격하여 클라우드 티켓을 훔치거나 위조하고 측면 이동을 수행할 수 있습니다.

요약

Silver Ticket과 Pass the Ticket(PTT)은 악명 높은 온프레미스 레거시입니다. Kerberos 측면 이동을 수행하는 데 사용되는 공격 Active Directory. 클라우드를 향한 또 다른 발걸음을 내디딘 Microsoft는 최근 하늘빛 광고 Kerberos 프로토콜의 클라우드 기반 구현인 Kerberos가 일반적으로 사용 가능합니다. Azure AD Kerberos를 사용하면 온-프레미스를 사용하지 않고도 클라우드 리소스에 대한 인증을 수행할 수 있습니다. Active Directory. Microsoft는 이 Kerberos 클라우드 변형에 보안을 강화했습니다. 그러나 공격은 프로토콜 작동 방식의 기본 논리에 있으므로 공격을 수정하려면 Kerberos를 상당히 재설계해야 합니다. 단순히 결함이 있는 코드를 패치하는 경우가 아닙니다.

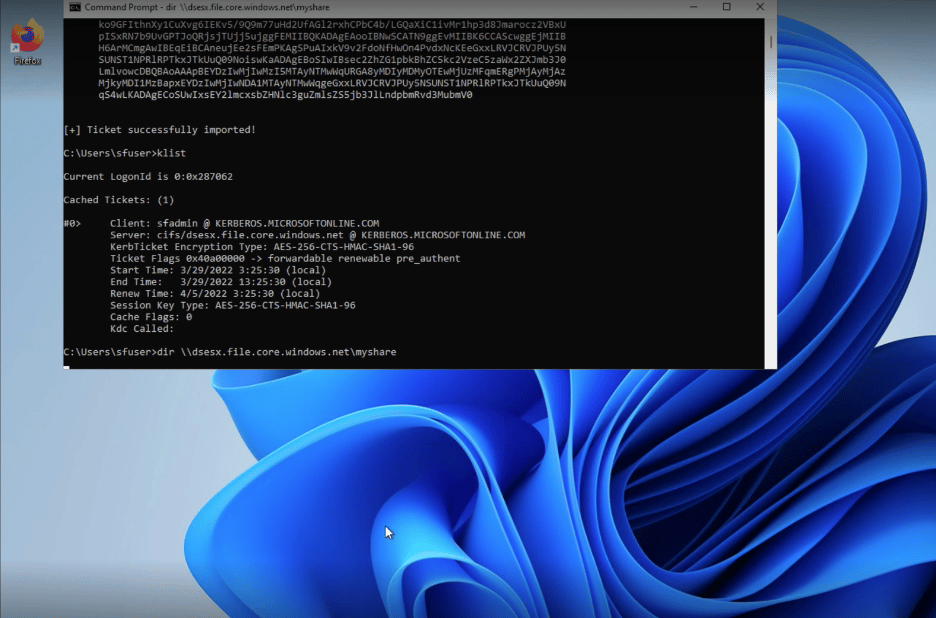

우리는 Azure AD Kerberos에서 작동하는 Pass the Ticket 및 Silver Ticket의 두 가지 변형을 개발했습니다. 우리는 그것들을 Bounce the Ticket과 Silver Iodide라고 명명했습니다. 이러한 공격은 서버 및 저장소와 같이 Azure에서 호스팅하는 인프라를 악의적인 액세스에 노출시킵니다.

여기에서 전체 기술 분석을 읽을 수 있습니다. 백지.

책임 있는 공개에 따라 두 기술 모두 게시 전에 Microsoft의 MSRC 팀과 공유되었습니다. 우리는 회사가 우리 연구를 평가하기 위해 들인 시간과 노력에 감사를 표하고 싶습니다.

특별한 수정 사항이 없기 때문에, Silverfort 기업이 다음 완화 조치를 수행할 것을 촉구합니다.

- Azure Access Control에 대한 변경 사항을 검토하고 모니터링합니다(IAM) 및 권한 있는 사용자만 Microsoft.ClassicStorage/storageAccounts/listKeys/action – Kerberos 키 추출 작업에 대한 권한이 있는지 확인하기 위한 공유의 액세스 제어 권한.

- Bounce the Ticket 공격을 방지하려면 클라우드 TGT를 보유할 수 있는 컴퓨터 수를 필요한 최소 수준으로 줄이십시오. Azure AD Kerberos를 사용하는 보안 그룹에 "로그온 중 Azure AD Kerberos 티켓 부여 티켓 검색 허용" 그룹 정책을 제한하여 이를 수행할 수 있습니다.