A vulnerabilidade ‘BlueKeep’: mantendo seus sistemas seguros

By Yaron Kassner, CTO e cofundador, Silverfort

Em 14 de maio de 2019 Microsoft emitido um patch contra a chamada vulnerabilidade BlueKeep, também conhecida como CVE-2019-0708. O patch corrige uma vulnerabilidade crítica de execução remota de código. De acordo com a Microsoft: “Esta vulnerabilidade é pré-autenticação e não requer interação do usuário. Em outras palavras, a vulnerabilidade é ‘wormable’, o que significa que qualquer malware futuro que explore esta vulnerabilidade poderá se propagar de computador vulnerável para computador vulnerável de maneira semelhante à que o malware WannaCry se espalhou pelo mundo em 2017.”

1 Anúncio do Microsoft TechNet sobre o patch para corrigir CVE-2019-0708

A Microsoft foi rápida em lançar o patch e está se esforçando muito para garantir que seus clientes corrijam seus sistemas. A gravidade desta vulnerabilidade levou a Microsoft a tomar a medida incomum de emitir patches não apenas para os sistemas atualmente afetados, como Windows 10, Windows 7, Windows Server 2016 e Windows Server 2008 R2, mas também para sistemas que não são mais suportados, como Windows 2003, Windows XP e Windows Vista. Autoridades de segurança da Microsoft dizem estar confiantes de que as explorações do BlueKeep já existem e podem ter o potencial de desencadear ataques auto-replicantes tão destrutivos quanto o ataque WannaCry de 2017, que desligou computadores em todo o mundo.

A vulnerabilidade do BlueKeep deve ser levada muito a sério. Esta vulnerabilidade pode ser explorada para obter uma posição inicial em uma rede, atacando servidores de desktop remotos expostos à Internet, e também pode ser usada por invasores para se moverem lateralmente na rede após obterem essa posição inicial.

Embora a aplicação desse patch seja de suma importância, corrigir todos os servidores de uma organização pode ser uma tarefa muito difícil para as empresas. É importante lembrar que mesmo um único endpoint sem correção pode permitir uma violação. Evidentemente, a vulnerabilidade EternalBlue foi explorada em grande escala bem depois do lançamento do patch pela Microsoft.

Explorações parciais já foram lançadas para a vulnerabilidade BlueKeep, portanto é apenas uma questão de tempo até que a vulnerabilidade seja amplamente utilizada pelos invasores.

Índice analítico

Protegendo seus sistemas contra a vulnerabilidade BlueKeep:

A primeira coisa que você deve fazer é identificar quaisquer sistemas operacionais antigos ou sem patch em sua rede e corrigir todos os sistemas afetados – isso deve ser feito o mais rápido possível!

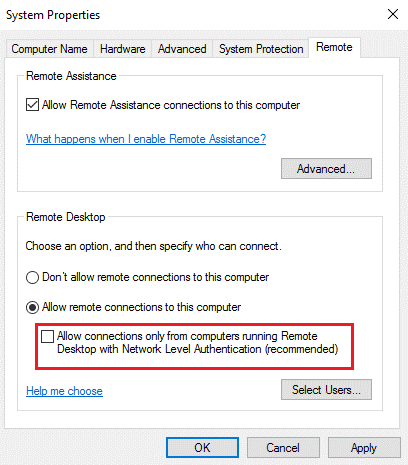

Em seguida, você deve usar Autenticação no nível da rede (NLA) sempre que possível: o NLA requer autenticação antes que a vulnerabilidade possa ser acionada. A Microsoft recomenda fortemente isso, mas não é a configuração padrão.

2 Permitir que o NLA exija autenticação antes que a vulnerabilidade possa ser acionada

A ativação do NLA impede a execução da pré-autenticação. No entanto, é importante lembrar que os sistemas afetados ainda são vulneráveis à exploração de Execução Remota de Código (RCE) se o invasor tiver credenciais válidas que possam ser usadas para uma autenticação bem-sucedida.

Prevenindo a exploração de credenciais comprometidas para execução remota de código com Silverfort

Conforme mencionado acima, habilitar o NLA é fundamental para evitar a execução da pré-autenticação, mas não é suficiente porque se um invasor já tiver credenciais válidas (que são muito fáceis de obter atualmente), o invasor ainda terá acesso e explorará a vulnerabilidade RCE . É aqui que Silverfort entra e impede o uso de credenciais comprometidas para exploração de RCE e outros ataques de protocolo de área de trabalho remota:

SilverfortA plataforma de autenticação sem agente e sem proxy da pode impor Autenticação multifatorial (MFA) e políticas de autenticação fortes para impedir o acesso não autorizado a qualquer sistema, não importa o que seja ou onde esteja – seja no local ou na nuvem. Isto inclui sistemas que não poderiam ser protegidos por Soluções de AMF até hoje, como infraestrutura de TI, aplicativos internos e legados, compartilhamentos de arquivos, bancos de dados e muito mais.

Quando um invasor tenta explorar credenciais comprometidas para obter acesso a um sistema, Silverfort pode exigir um segundo fator de autenticação para validar a identidade do usuário. Embora usuários legítimos possam autenticar facilmente, um invasor falhará nos 2nd fator de autenticação e, portanto, seu acesso será negado.

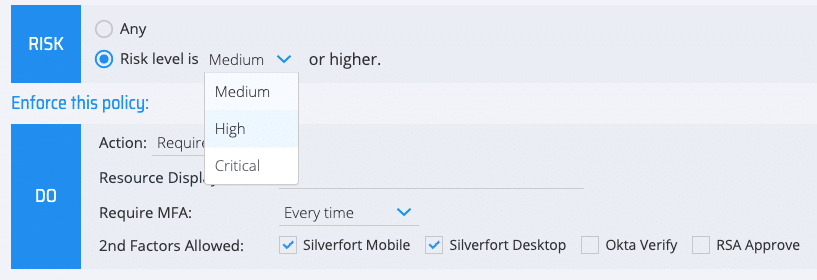

Silverfort pode aplicar políticas estáticas de MFA que exigem que os usuários se autentiquem com um segundo fator sempre que acessam os sistemas, mas isso pode ser bastante perturbador. Portanto, políticas adaptativas baseadas em risco são altamente recomendadas: As políticas adaptativas podem ser definidas para exigir um segundo fator de autenticação somente quando os níveis de risco forem altos – isso ajuda a minimizar interrupções sem comprometer a segurança.

Para ler mais sobre Silverfortpolíticas adaptativas e mecanismo de risco baseado em IA baixe este whitepaper gratuito.

3 Silverfort pode aplicar políticas estáticas de MFA ou autenticação adaptativa baseada em risco políticas

Interrompendo o Movimento Lateral com Políticas de Segurança Zero-Trust

Silverfort pode impor MFA e proteger o acesso não apenas para acesso externo, mas também dentro de redes corporativas. Isso inclui acesso usuário-máquina e acesso máquina-máquina (contas de serviço).

As contas de serviço são usadas por vários sistemas corporativos para se comunicar com outros sistemas e automatizar processos. Essas contas são o principal alvo dos invasores, pois geralmente possuem privilégios elevados e suas senhas raramente são alteradas. Mas como essas contas são usadas por máquinas, e não por humanos, elas não podem ser protegidas com métodos regulares de autenticação multifatorial.

Silverfort introduz uma capacidade única para protegendo o uso de contas de serviço, o que impede que entidades não autorizadas os roubem ou utilizem indevidamente. Isto é conseguido sem qualquer alteração nos sistemas relevantes.

Silverfort permite que as organizações implementem um modelo holístico de segurança de confiança zero sem implantar agentes de software ou proxies e sem exigir alterações nas redes existentes. Sua arquitetura inovadora garante acesso seguro a qualquer sistema, não importa onde esteja ou o que seja. Isso inclui acesso usuário-máquina e máquina-máquina, bem como qualquer acesso administrativo. Porque Silverfort evita quaisquer modificações nos ativos e infraestrutura existentes, permite que não apenas pequenas empresas ágeis, mas também grandes empresas tradicionais alcancem segurança de confiança zero em todas as suas redes.

Yaron Kassner, CTO e cofundador, Silverfort

SilverfortCTO e cofundador da Yaron Kassner é especialista em segurança cibernética e tecnologia de big data. Antes de co-fundar Silverfort, Yaron atuou como consultor especialista em big data para a Cisco. Ele também desenvolveu novos recursos envolvendo análise de big data e algoritmos de aprendizado de máquina na Microsoft. Antes disso, Yaron serviu na unidade cibernética de elite 8200 das Forças de Defesa de Israel, onde liderou uma respeitável equipe de P&D, foi elevado ao posto de Capitão e recebeu um prestigiado prêmio de excelência. Yaron possui um B.Sc. em Matemática, Summa Cum Laude, um M.Sc. e Ph.D. em Ciência da Computação pelo Technion – Instituto de Tecnologia de Israel.

Quer saber mais ou ver uma demonstração? – Contate-nos hoje!