Silverfort Proteção contra CVE-2023-23397 Outlook Zero Day

No último Patch Tuesday, a Microsoft lançou um patch para CVE-2023-23397 Zero Day no Outlook, que foi relatado como explorado à solta. A exploração desta vulnerabilidade permite que um adversário obtenha hashes NTLM (equivalentes às credenciais do usuário) da máquina visada e os use para acesso malicioso a outras máquinas no ambiente. Tudo isso aconteceria assim que um e-mail criado fosse baixado para a caixa de entrada da máquina, sem qualquer necessidade de interação por parte da vítima. A Microsoft classificou a gravidade desta vulnerabilidade como 'crítica' e rastreou sua exploração a um grupo APT russo que visa um número limitado de organizações nos setores governamental, de transportes, de energia e militar na Europa. Neste artigo fornecemos uma breve análise do CVE-2023-23397 e mostramos como SilverfortA plataforma Unified Identity Protection da pode mitigar o impacto de sua exploração com uma política simples que impõe MFA em autenticações NTLM.

Índice analítico

Análise de alto nível CVE-2023-23397

Descrição do componente direcionado do Outlook

CVE-2023-23397 é uma vulnerabilidade de elevação de privilégio no cliente Outlook para Windows. Ele abusa de um atributo antigo que ainda existe que permite um som de alerta personalizado de um compromisso agendado. De acordo com a Microsoft documentação o atributo 'PidLidReminderFileParameter' aceita o caminho completo de um arquivo de som. Este campo oferece suporte ao caminho da Convenção de Nomenclatura Universal (UNC) para acessar arquivos e pastas remotos usando o protocolo padrão de compartilhamento de arquivos de rede SMB. Quando a consulta for em atraso, ele aciona o som personalizado e força o Outlook a acessar o arquivo remoto.

Onde está a vulnerabilidade neste componente?

O problema desse comportamento é que durante a criação da sessão SMB, é feita uma autenticação NTLM no servidor remoto. O roubo da sessão pode permitir que um adversário execute um ataque de retransmissão NTLM contra outro serviço em nome da vítima ou, alternativamente, faça força bruta no hash NTLM e obtenha a senha do usuário.

Portanto, em primeiro lugar, recomendamos fortemente a atualização de todos os clientes Outlook para Windows para a versão mais recente.

Risco CVE-2023-23397: Roubo de credenciais sem necessidade de interação do usuário

A única preocupação em relação a esta vulnerabilidade é que ela pode ser acionada sem qualquer interação do usuário no momento em que o cliente Outlook recebe o compromisso malicioso. Isso ocorre porque o atributo defeituoso é acionado caso o agendamento seja em atraso. Isso o diferencia dramaticamente de qualquer vulnerabilidade que exija interação, como abrir um anexo ou clicar em um link. Todo o processo de exploração ocorre em segundo plano, proporcionando ao adversário a capacidade de acessar recursos em nome do usuário.

A pilha de segurança comum nas organizações atuais não tem a capacidade de detectar e prevenir em tempo real movimento lateral ataques que empregam retransmissão NTLM. Isto torna o CVE-2023-23397 uma ameaça imediata que deve ser abordada.

Silverfort Mitigação à Exploração de CVE-2023-23397

Silverforté unificado Proteção de identidade plataforma pode proteger contra a exploração de CVE-2023-23397. Enquanto Silverfort não impedirá a exploração em si, seria privar a capacidade do adversário de utilizar o hash roubado para acesso malicioso, com uma simples política de MFA.

Silverfort realiza monitoramento contínuo e em tempo real, análise de risco e aplicação de políticas para todas as autenticações no ambiente AD. Como tal, pode identificar autenticações NTLM e aproveitar esta identificação para desencadear a verificação MFA.

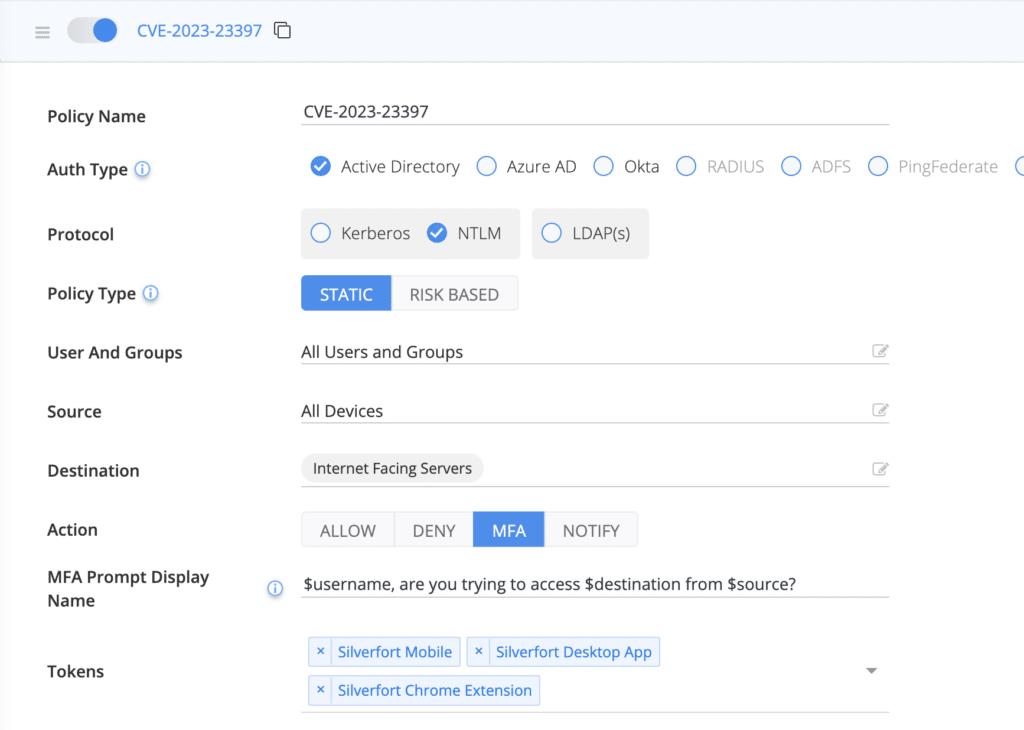

Política recomendada para proteção contra possíveis ataques de retransmissão NTLM

Recomendamos o seguinte:

1. Configure uma política NTLM para qualquer servidor exposto à Internet. Como medida de precaução adicional, você também pode incluir recursos confidenciais que não estão expostos à Internet, uma vez que esta vulnerabilidade também pode ser aplicada de dentro da rede.

2. Aplicar a política de MFA para protocolos de autenticação não NTLM, pois existem variantes de como a vulnerabilidade pode ser explorada onde a senha pode ser forçada de forma bruta, proporcionando ao invasor a capacidade de usá-la também com outros protocolos de autenticação.

Se você encontrar a capacidade de proteger o NTLM e outros protocolos AD com MFA, sinta-se à vontade para entrar em contato e solicite uma demonstração Ou visite nosso site do Network Development Group.