Mitigando os riscos de identidade das contas de ex-funcionários

Uma das maiores fraquezas de segurança que as organizações enfrentam são os seus próprios funcionários. Isto não é agradável, mas é uma realidade que devemos aceitar. Quando cometem erros, abrem a porta para os atacantes. Isto é ainda mais verdadeiro quando se trata do contas de usuário de funcionários anteriores.

É um equívoco comum pensar que o principal risco associado às contas de ex-funcionários reside na possibilidade de ex-trabalhadores insatisfeitos usarem suas credenciais de forma maliciosa. Embora as ameaças internas representem um risco significativo, existe outro perigo que muitas vezes passa despercebido: invasores externos comprometem contas não monitoradas.

Em muitos casos, estas contas tornam-se relíquias esquecidas de empregos anteriores, deixadas sem controlo e sem monitorização à medida que os funcionários procuram novas oportunidades. É precisamente esta negligência que os torna alvos tão atraentes para os cibercriminosos.

Índice analítico

Desafios e riscos comuns de contas de ex-funcionários

Os invasores estão cientes de que essas contas inativas ou de usuários obsoletos, comumente conhecidas como “desistentes”, são frequentemente ignoradas pelas medidas de segurança organizacionais. A maioria das equipes de TI removerá esses privilégios de conta e o acesso a recursos críticos, mas nem sempre é esse o caso.

Mesmo que nunca quiséssemos imaginar que os nossos funcionários são capazes de praticar ações maliciosas, a falha na revogação do acesso de quem sai pode deixar a porta aberta para que informações confidenciais da empresa sejam mal utilizadas e vazadas. Também é importante observar que contas remanescentes representam um risco em termos de uso de senhas. Se a conta de um usuário ativo usar uma senha duplicada ou insegura, terceiros poderão ter acesso fácil à sua organização.

Como o ex-funcionário ainda pode possuir altos privilégios de acesso e permissões devido ao seu mandato, os invasores têm um alvo atraente para ajudá-los a ganhar uma posição segura em um ambiente. Seja acessando dados confidenciais, infiltrando-se em sistemas críticos ou iniciando movimento lateral dentro da rede, comprometer essas contas negligenciadas tem o potencial de causar danos significativos.

O exemplo mais comum seria o caso de um superadministrador que é demitido. Sua conta de usuário tem acesso aos recursos mais críticos, mas a TI não desconecta a conta nem remove seu acesso privilegiado.

Exemplo da vida real: atores de ameaças aproveitaram contas de ex-funcionários para violar sistemas governamentais estaduais

De acordo com Agência de Segurança Cibernética e Infraestrutura (CISA), um agente de ameaça obteve acesso à rede de uma organização governamental dos EUA usando as credenciais de login administrativo de um ex-funcionário. Ao usar credenciais comprometidas, os invasores conseguiram acessar uma VPN interna e o ambiente local e executar consultas LDAP em um controlador de domínio.

A organização, cujo nome não foi identificado pela CISA, não conseguiu remover a conta do ex-funcionário, o que permitiu ao autor da ameaça analisar o ambiente e seus recursos. As credenciais permitiram acesso a dois servidores virtualizados, ao SharePoint e à estação de trabalho do funcionário. As credenciais de um segundo funcionário foram extraídas do servidor SharePoint e usadas para autenticação no local Active Directory e Entra ID (azuread), obtendo assim acesso administrativo.

Ambos os servidores virtualizados foram colocados offline e a conta do usuário foi desativada. Além de alterar as credenciais da segunda conta comprometida, a organização vítima também removeu os seus privilégios administrativos. Além disso, a CISA observou que nenhuma das contas administrativas tinha MFA ativado.

Como este exemplo ilustra, mesmo seguir as melhores práticas em toda a sua estratégia de segurança de TI não é suficiente ao lidar com invasores. Em vez de presumir que você fez o suficiente para proteger as contas de ex-funcionários, é melhor adicionar controles de segurança de identidade mais concretos que neguem o acesso como forma de garantir a segurança dessas contas.

Como funciona o dobrador de carta de canal Silverfort Protege contas de ex-funcionários

Silverfort permite que as equipes de identidade descubram facilmente contas de ex-funcionários em seus ambientes e as excluam ou removam suas permissões. Silverfort classifica contas que não são usadas há um ano ou mais como “usuários obsoletos”. Com Silverfort você pode obter visibilidade completa e contínua de usuários obsoletos e aplicar medidas de segurança apropriadas, como impor políticas de bloqueio de acesso a essas contas de usuário.

Vamos ver exatamente como isso é feito em Silverfortconsole:

Visibilidade para usuários obsoletos

Silverfort descobre automaticamente todas as contas em seu ambiente, incluindo contas de usuários obsoletas, e fornece visibilidade em tempo real de todas as atividades do usuário. Isso permite detectar e responder a possíveis ameaças à segurança, incluindo o bloqueio do acesso de quaisquer contas que apresentem comportamento anômalo.

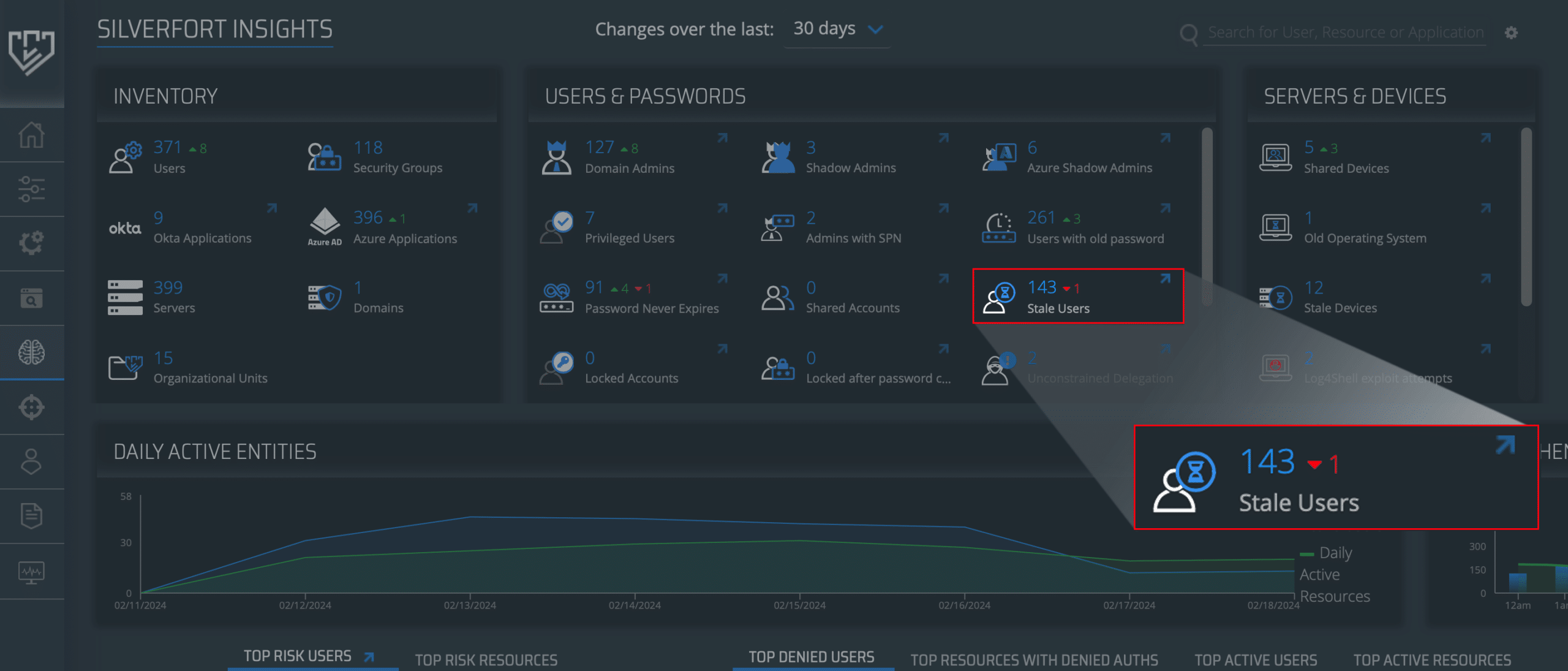

In SilverfortNa tela Insights, você verá um inventário de identidade detalhado que exibe os tipos de usuários e recursos em seu ambiente, bem como pontos fracos em sua segurança. Em Usuários e senhas, você pode encontrar a lista completa de usuários obsoletos em seu ambiente. Silverfort detecta e categoriza essas contas por atributos comuns de contas de usuário obsoletas.

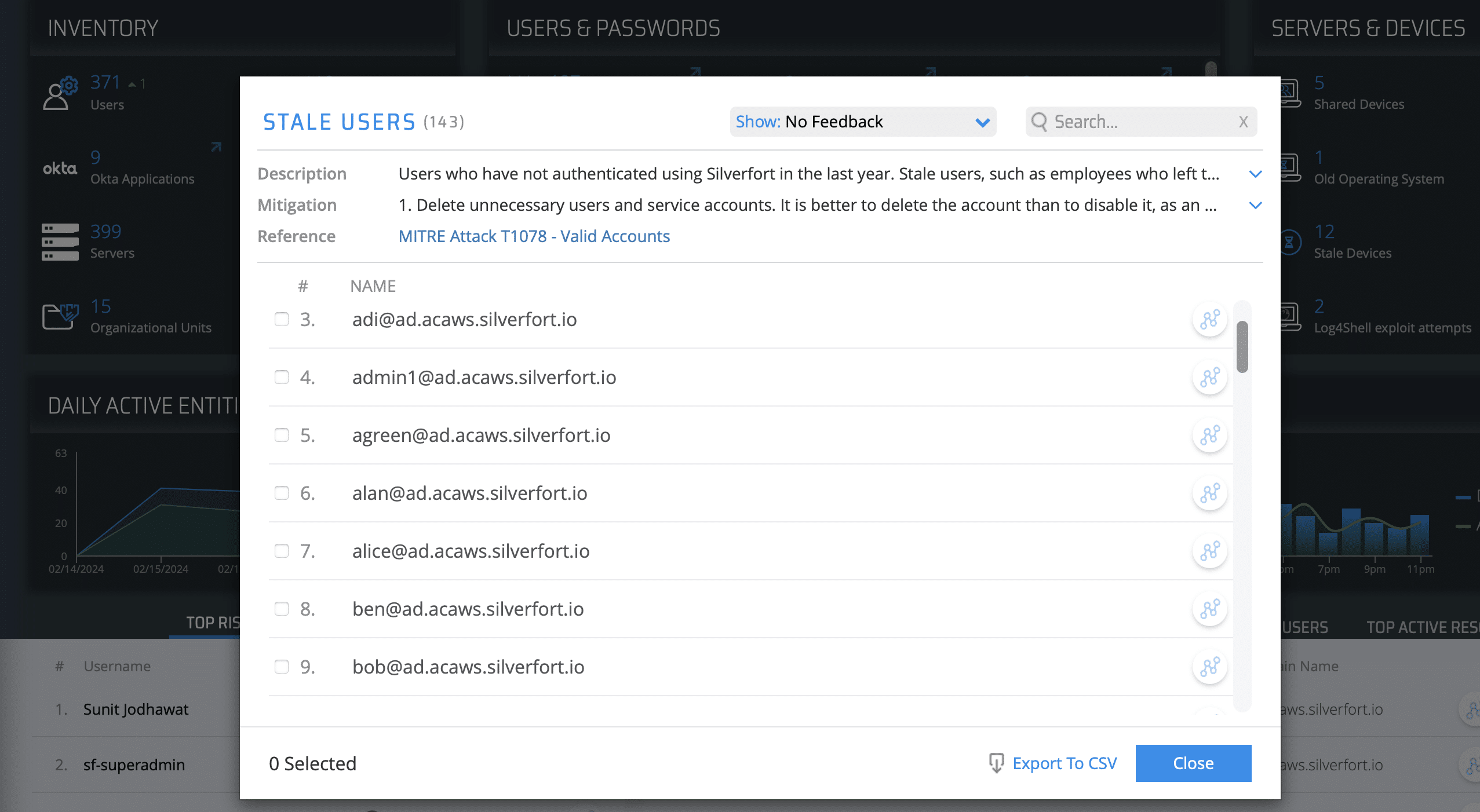

Clicar no espaço Usuários obsoletos abre uma janela que mostra todos os detalhes dessas contas. Agora que você tem os nomes desses usuários obsoletos, pode localizá-los em seu IdP e remover suas permissões, excluí-los completamente ou aplicar uma política de acesso negado à conta do usuário.

O poder de negar

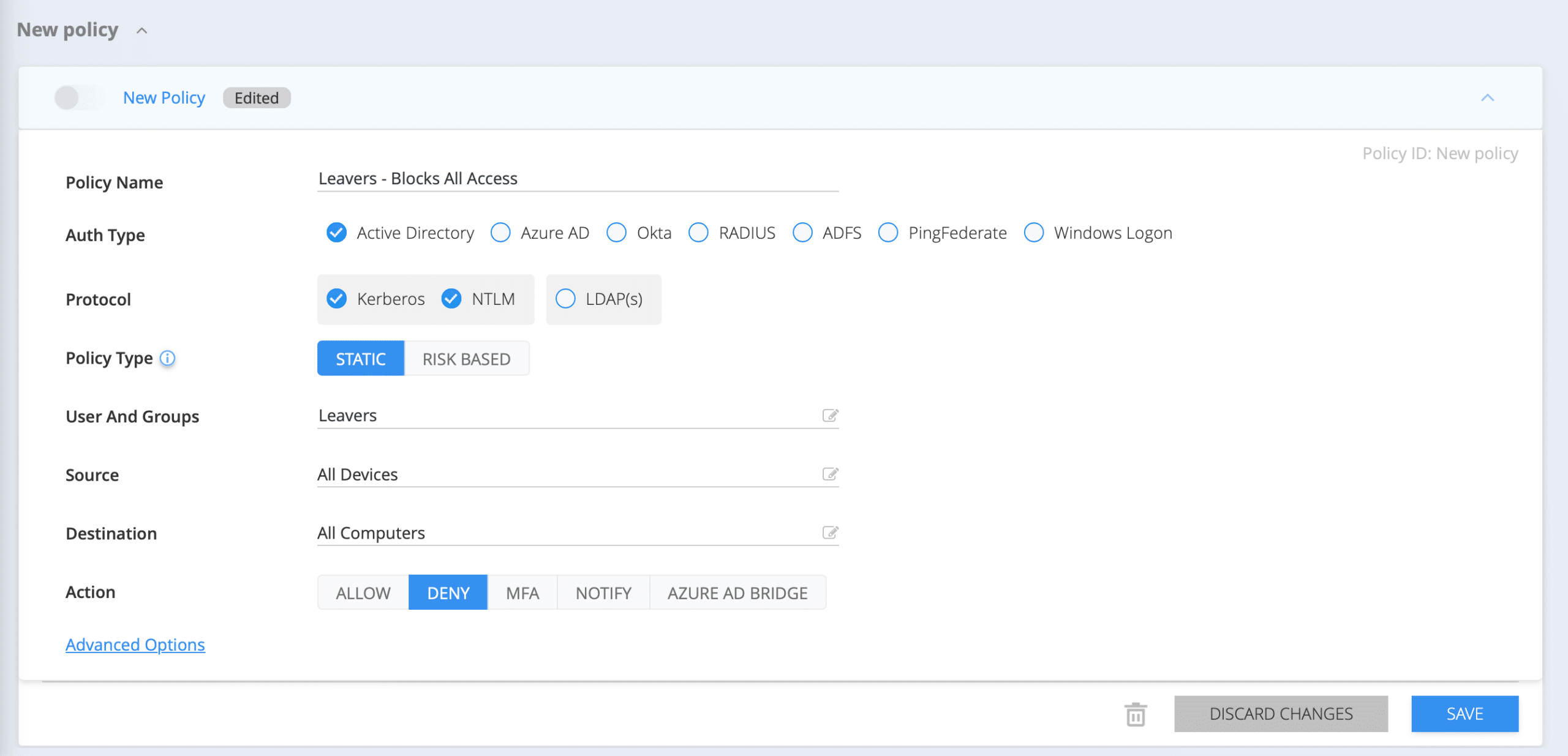

Para adotar uma abordagem mais proativa para evitar que contas de usuários de ex-funcionários criem mais riscos de segurança, é recomendável que você crie uma política de negação de acesso para 'Desistentes'. Isso garantirá que, se um agente mal-intencionado criar uma conta obsoleta para obter acesso a qualquer coisa em seu ambiente, o acesso será automaticamente negado.

In Silverfort'S Políticas internas tela, crie uma nova política. Verifique seu IdP como o Tipo de Autorização, então verifique Kerberos/NTLM or LDAP, dependendo de suas necessidades. Escolher Baseado em estática para o tipo de política e para Usuário e Grupo, ele deve ser atribuído ao grupo Desistentes ou um nome semelhante que você tenha para funcionários que estão saindo ou já saíram. A seguir, sob Açao, escolher Negar.

Uma vez ativada, esta política negará automaticamente o acesso a qualquer conta à qual esta política esteja atribuída. Se esta conta fosse comprometida, esta política privaria um adversário da capacidade de usá-la para acesso malicioso.

Visibilidade e proteção em tempo real são essenciais para mitigar os riscos de contas de ex-funcionários

Muitos tipos de ameaças à segurança podem colocar sua organização em perigo no ambiente híbrido atual, portanto, uma segurança abrangente requer visibilidade, monitoramento e proteção completos. A visibilidade dos utilizadores obsoletos e o bloqueio de quaisquer pedidos de acesso são importantes para garantir que os atacantes não utilizarão estas contas para obter acesso a outras partes do ambiente.

Ao aplicar monitoramento contínuo e aplicação ativa de políticas a todas as formas de contas de funcionários, Silverfort pode automatizar a descoberta de usuários obsoletos e fornecer proteção em tempo real contra abusos.

Procurando resolver Proteção de identidade desafios em seu ambiente? Fale com um de nossos especialistas SUA PARTICIPAÇÃO FAZ A DIFERENÇA.