Silverfort Previne proativamente a exploração da vulnerabilidade PrintNightmare

Uma vulnerabilidade no Windows Print Spooler pode permitir a execução remota de código como “Sistema” por usuários de domínio autenticados em sistemas Windows. Detalhes e provas de conceito da vulnerabilidade vazaram na internet. A vulnerabilidade está sendo chamada de “PrintNightmare”. O Spooler de impressão, ativado por padrão no Microsoft Windows, é um serviço do Windows responsável por gerenciar todos os trabalhos de impressão enviados à impressora do computador ou aos servidores de impressão.

A exploração bem-sucedida desta vulnerabilidade poderia abrir a porta para o controle completo do sistema por adversários remotos. Um invasor remoto e autenticado pode executar código com direitos elevados em uma máquina com o serviço Spooler de impressão habilitado.

Quando a Microsoft lançou um comunicado sobre uma vulnerabilidade semelhante no Print Spooler (CVE-2021-1675), pesquisadores de segurança divulgaram acidentalmente detalhes do PrintNightmare (CVE-2021-34527). Um invasor pode explorar esta vulnerabilidade para assumir o controle de um sistema afetado.

Índice analítico

Silverfort Proteção contra a exploração do PrintNightmare

Silverforté unificado Proteção de identidade pode fornecer proteção total contra tais explorações com uma política simples de autenticação baseada em risco, aplicada a sistemas que executam o serviço Print Spooler. Desta forma, qualquer tentativa de acesso malicioso por parte de adversários desencadeará um MFA notificação ao usuário realmente comprometido, o que na prática eliminaria a possibilidade de aproveitar esta vulnerabilidade para obter acesso a recursos adicionais.

SilverfortA solução da pode impor controles de acesso seguros modernos, como MFA, em interfaces de acesso comuns em Active Directory ambiente, aumentando materialmente sua resiliência a ataques de identidade que utilizam credenciais comprometidas para acessar recursos corporativos.

"Silverfortcapacidade de impor controles de acesso seguros modernos, como MFA em interfaces de acesso comuns em Active Directory meio ambiente é uma virada de jogo”, disse Yaron Kassner, cofundador e CTO da Silverfort. “Quase todos os TTPs pós-exploração baseiam-se na suposição de que seus alvos não têm a capacidade de impedir autenticações maliciosas em tempo real. O Imprimir Pesadelo exploit é outro grande exemplo da lacuna de segurança que estamos abordando.”

Silverfort Orientação de segurança

Reduza o Superfície de Ataque

- Faça uma varredura em todas as máquinas do seu ambiente para verificar onde o serviço de spooler de impressão do Windows está habilitado. Você pode começar verificando seus controladores de domínio com Silverfortferramenta gratuita de avaliação de vulnerabilidade do.

- Desative o serviço de spooler de impressão do Windows em controladores de domínio e outros sistemas que não imprimem.

- Desative a impressão remota de entrada de computadores que imprimem, mas não são acessados remotamente para impressão.

- Reduza ao máximo a adesão aos grupos indicados no manual da Microsoft orientações (veja a Seção Mitigações).

- Desative conexões remotas de entrada em todas as máquinas que aceitam servidores de impressão.

Crie uma política baseada em risco

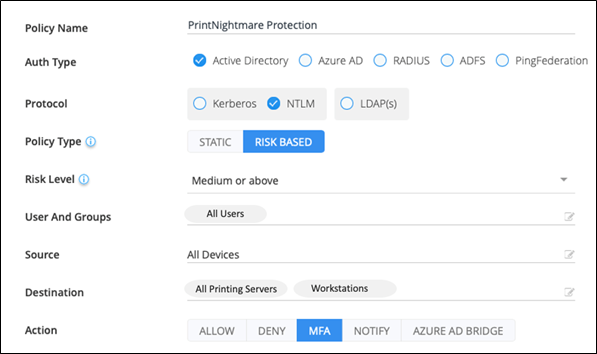

Atribua uma política de acesso baseada em risco que aplique MFA em qualquer NTLM conexão com máquinas onde o serviço de spooler de impressão do Windows está habilitado. Depois de seguir as orientações acima, isso deverá ser limitado aos servidores de impressão. Crie uma política para qualquer usuário com pontuação de risco 'Média' e superior. As explorações publicadas do PrintNightmare usam um ataque pass-the-hash no NTLM para conexões, portanto, esta política bloquearia o acesso de alto risco por qualquer invasor que tentasse explorar a vulnerabilidade para acessar os recursos alvo.

Esta é a aparência da política:

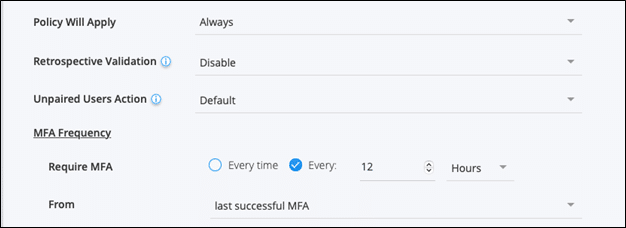

Nas configurações avançadas, configure a política para exigir MFA a cada 12 horas:

Para se defender contra alterações dessas explorações, você também pode criar uma política para CIFS Kerberos bilhetes.

Quer saber mais? Agende um demonstração com um de nossos especialistas.