As contas de serviço provavelmente desempenharam um papel fundamental no ataque SunBurst

***** Por Gal Sadeh, cientista-chefe de dados, Silverfort *****

Pesquisa que realizamos em Silverfort Labs indica que as contas de serviço provavelmente desempenharam um papel fundamental na capacidade dos invasores da SolarWinds de se moverem lateralmente no ambiente da vítima. Isto deve servir como um alerta para as partes interessadas na segurança empresarial. Contas de serviço são uma superfície de ataque vulnerável e sensível que deve ser protegida, a fim de fortalecer a postura geral de segurança de uma organização. O Silverfort A plataforma Unified Identity Protection protege contas de serviço como parte de sua proteção holística de todas as contas na rede híbrida. Este artigo inclui uma análise técnica dos padrões de comportamento das contas de serviço da SolarWinds, bem como uma demonstração de como Silverfort políticas de acesso poderiam ter protegido contra um cenário de ataque que usa essas contas para movimento lateral e acesso a recursos empresariais.

Índice analítico

Modelando o comportamento das contas de serviço SolarWinds

Para proteger contra movimentos laterais com base no roubo de credenciais de contas de serviço, é importante primeiro compreender o comportamento normal das contas de serviço. Isso nos permite distinguir entre os padrões comportamentais esperados e os padrões que caracterizam os invasores. Por exemplo, a conta de serviço SolarWinds normalmente não usa o protocolo de área de trabalho remota (RDP) para autenticar outras máquinas. Qualquer uso desse protocolo por essa conta de serviço seria um sinal de alerta.

Para esse propósito, analisamos dados de autenticação, bem como descobertas de simulações de ataques controlados e estudamos três tipos de contas de serviço que a SolarWinds usa para verificar redes e acessar máquinas adicionais. Nos cenários de ataque que examinamos, essas contas podem ser usadas como principal método para movimento lateral. Dada a relativa facilidade de usá-los para esse fim, é provável que também tenham sido explorados para realizar os ataques SunBurst.

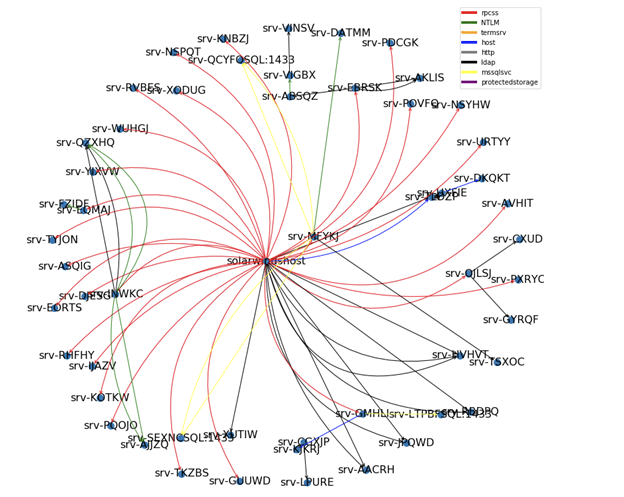

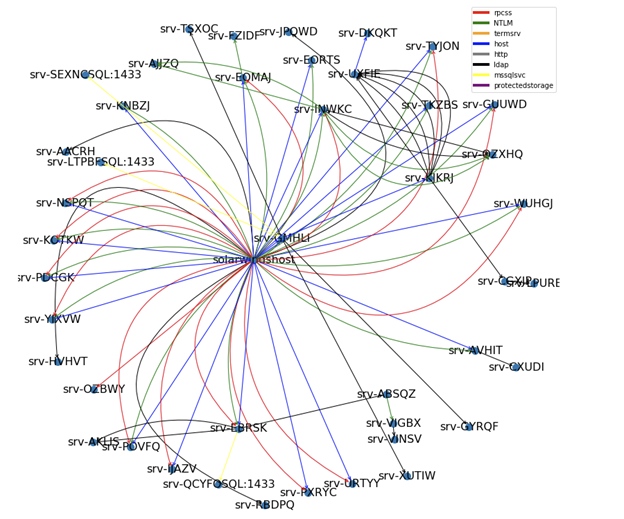

Vamos começar entendendo o comportamento padrão da conta de serviço. Os gráficos nesta seção mostram um servidor SolarWinds como o nó intermediário com arestas conectando-o a várias máquinas na rede.

Nota – Os nomes reais das contas são configurados pelos usuários em cada ambiente específico. Assim, atribuímos a cada tipo um nome descritivo com base em seu comportamento de autenticação.

Conta de serviço tipo 1: scanner RPCSS

- Atividade: verifica a rede com o serviço RPCSS para controlar remotamente outras máquinas na rede. O RPCSS permite ao usuário fazer quase tudo na máquina remota, incluindo a capacidade de executar código

- Protocolo de autenticação: Kerberos

- Nomes principais de serviço (SPNs):Cifs, DNS, RPCSS, HOST, KRBTGT e LDAP.

- Previsibilidade: Alta

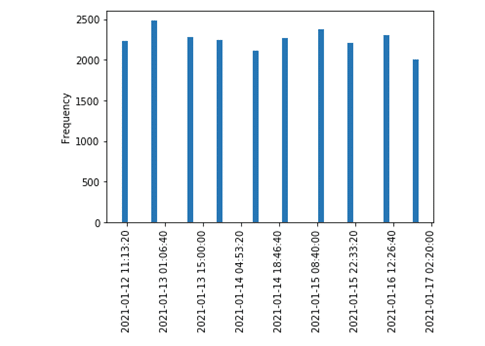

- Amostra de comportamento:

Diagrama 1: Padrão de atividade da conta de serviço do RPCSS Scanner

Conta de serviço tipo 2: scanner geral

- Atividade: verifica a rede com vários protocolos e, quando possível, usa RPCSS para obter acesso a permissões elevadas em uma máquina remota. Ocasionalmente, esse tipo de conta de serviço usa NTLM.

- Protocolos de autenticação: NTLM, Kerberos

- SPNs: RPCSS, HOST, KRBTGT e LDAP

- Previsibilidade: Médio. Embora parte da atividade seja repetitiva em termos de tempo e máquinas acessadas, há muitas atividades que não podem ser mapeadas para um padrão determinístico.

- Amostra de comportamento:

Diagrama 2:Padrão de atividade da conta de serviço do General Scanner

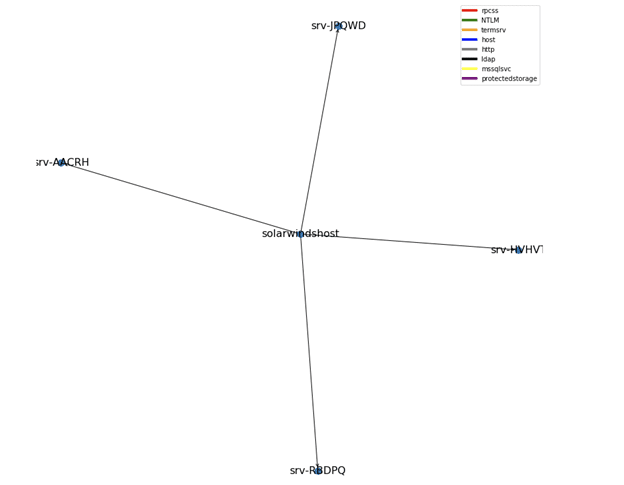

Tipo de conta de serviço nº 3: scanner LDAP

- Atividade: executa consulta LDAP a cada 12 horas para rastrear alterações no AD.

- Protocolo de autenticação: LDAP

- Previsibilidade: Alta

- Amostra de comportamento:

-

Diagrama 3:Padrão de atividade da conta de serviço do scanner LDAP

O detalhamento mais detalhado das atividades desta conta de serviço é apresentado aqui:

Diagrama 4: Análise detalhada das atividades da conta de serviço do scanner LDAP

Silverfort Proteção contra comprometimento de contas de serviço SunBurst

Silverforté unificado Proteção de identidade A plataforma usa políticas de acesso dedicadas para evitar o uso de contas de serviço SolarWinds comprometidas para movimentação lateral. A diretriz na criação das políticas foi capturar o comportamento padrão das contas, além de bloquear e alertar qualquer desvio detectado. Tais desvios, por menores que sejam, são exigidos por parte do atacante, e o bloqueio e a proibição deles permitiriam à organização reagir à ameaça a tempo e impedir o ataque.

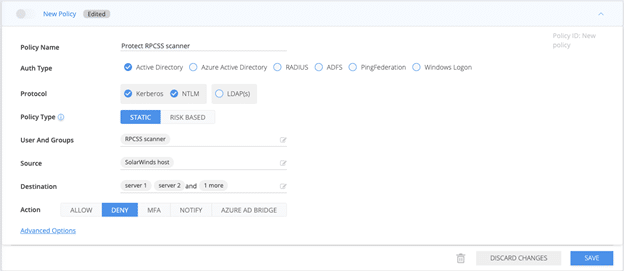

Tipo de conta de serviço nº 1: scanner RPCSS

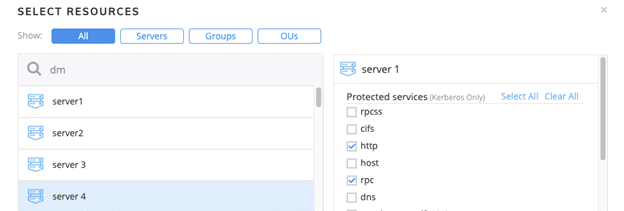

O comportamento padrão desta conta de serviço é autenticar somente com Kerberos. UMA Silverfort uma política de acesso que impeça esta conta de realizar autenticação NTLM impediria que ela fosse abusada para movimentação lateral. Você também deve certificar-se de que o mecanismo de varredura seja autenticado apenas com os SPNs Kerberos permitidos no conjunto conhecido de servidores. Na política abaixo estes são representados nos nomes dos servidores no campo Destino. Observe que, embora o NTLM esteja totalmente bloqueado, a parte Kerberos da política é mais granular e se aplica apenas ao SPN que não faz parte da lista de acesso normal da conta (consulte o diagrama 7)

-

Diagrama 5:Silverfort Política de proteção do 'Scanner RPCSS'

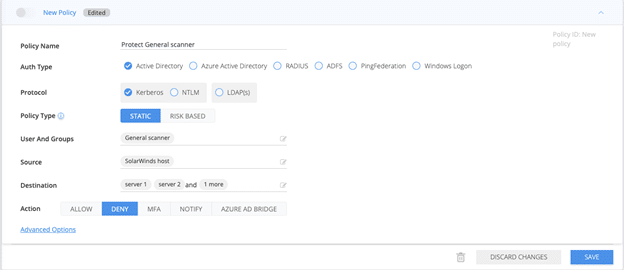

Tipo de conta de serviço nº 2: Scanner geral

Esse tipo de conta de serviço apresenta comportamento imprevisível, representando um desafio maior de proteção. No entanto, o que é previsível é a máquina que esta conta normalmente acessa. Uma política que limite o acesso desta conta apenas a estas máquinas eliminaria o risco de ela ser usada para acessar outros recursos confidenciais:

Diagrama 6:Silverfort Política de proteção do 'Scanner Geral'

Para ambas as políticas acima, escolha apenas o SPN relevante que cada scanner usa, por exemplo:

-

Diagrama 7: Silverfort proteção granular de serviços Kerberos para políticas RPCSS e de acesso geral

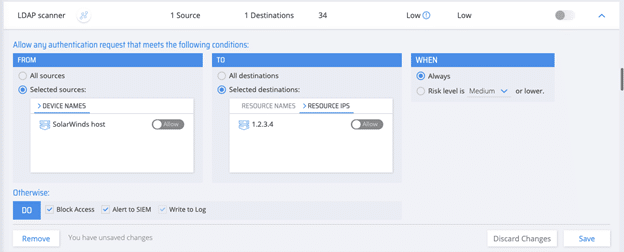

Tipo de conta de serviço nº 3: scanner LDAP

Contas de serviço desse tipo têm um comportamento altamente previsível – realizando consultas LDAP a cada 12 horas em um conjunto distinto de máquinas. Uma política que limite o recurso alvo destas contas a este conjunto de máquinas, e permita que estas contas sejam autenticadas apenas com LDAP, seria eliminar o risco de movimento lateral que eles apresentam.

Diagrama 8: Silverfort Política de proteção do 'Scanner LDAP'

Considerações Finais

No cenário atual de ameaças, a proteção contra o uso de credenciais comprometidas para acessar recursos confidenciais costuma ser um elo perdido na pilha de segurança da maioria das empresas. O ataque SunBurst demonstra mais uma vez que esta falta de proteção cria uma exposição crítica ao risco. Silverfort Proteção de identidade unificada A plataforma foi desenvolvida especificamente para enfrentar e vencer a ameaça crescente que os ataques de identidade apresentam à sua empresa.

- Saiba mais sobre Silverfort Proteção de conta de serviço aqui.

Diagrama 1: Padrão de atividade da conta de serviço do RPCSS Scanner

Diagrama 1: Padrão de atividade da conta de serviço do RPCSS Scanner

Diagrama 3:Padrão de atividade da conta de serviço do scanner LDAP

Diagrama 3:Padrão de atividade da conta de serviço do scanner LDAP