Senhas: não posso confiar nelas, não posso viver sem elas…

Por Dana Tamir, vice-presidente de estratégia de mercado, Silverfort

2 de maio de 2019 é dia nacional da senha – uma boa oportunidade para discutir a nossa relação de “amor e ódio” com as senhas. Há muitos motivos pelos quais não podemos confiar em mecanismos de autenticação somente com senha. No entanto, também não podemos realmente nos livrar deles. Deixe-me explicar:

Índice analítico

O problema com senhas

Quando os usuários são solicitados a criar senhas – seja abrindo novas contas ou alterando senhas de contas existentes – eles estão provavelmente escolherão senhas que possam lembrar. O problema é que muitos usuários escolhem senhas fracas, isso pode ser facilmente adivinhado. Um recentemente publicado lista das senhas mais usadas em 2018 mostra uma imagem sombria. Ele afirma que a senha mais comumente usada é '123456', e o segundo lugar é a escolha óbvia, 'senha'.

É verdade que algumas pessoas usam senhas mais fortes. Porém muitos reutilizar a mesma senha em vários ssistemas e sites. A pesquisa mostra que 52% reutilizam a mesma senha para várias contas, mas não todas, enquanto outros 13% reutilizam a mesma senha para todas as suas contas. Alguns até usam as mesmas senhas em sistemas relacionados ao trabalho e em aplicativos pessoais. Isso torna uma senha de usuário roubada ou comprometida mais valiosa do que nunca.

E, se você acha que exigir que os usuários alterem regularmente suas senhas pode ajudar, bem, lamento informar que isso não acontece. Isso ocorre porque aqueles que alteram regularmente suas senhas, muitas vezes fazem apenas alterações pequenas e previsíveis em suas senhas existentes. Uma razão para essa fraqueza pode muito bem ser a conexão emocional com a rotina de seleção de senhas.

Esta é a razão por trás do recente anúncio da Microsoft de que será deliminando as políticas de expiração de senha"A expiração periódica da senha é uma mitigação antiga e obsoleta de valor muito baixo, e não acreditamos que valha a pena aplicar qualquer valor específico em nossa linha de base. Ao removê-lo da nossa linha de base, em vez de recomendar um valor específico ou nenhuma expiração, as organizações podem escolher o que melhor se adapta às suas necessidades percebidas, sem contradizer a nossa orientação” explica Aaron Margosis.

Não admira que os ataques de força bruta, que utilizam um método de tentativa e erro para obter a palavra-passe de um utilizador, e os esquemas de phishing, que tentam fraudulentamente obter as palavras-passe dos utilizadores disfarçando-se de comunicações de pessoas ou organizações de confiança, estejam a aumentar.

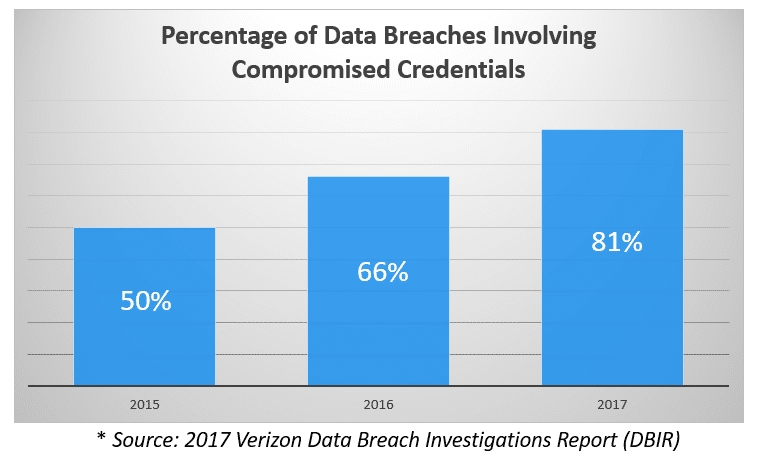

Violações de dados envolvendo credenciais comprometidas em ascensão

Considerando tudo o que discutimos até agora, não é surpreendente que credenciais comprometidas sejam aproveitadas em cada vez mais violações. Na verdade, 4 em cada 5 violações hoje envolveram o uso de credenciais comprometidas. O problema é que quando as senhas ou seus hashes correspondentes são roubados, é difícil detectar ou restringir seu uso não autorizado. Ou é?

Por que não podemos viver sem eles?

Por que não podemos nos livrar das senhas? Certamente alguém pode encontrar uma solução melhor para autenticar usuários? Sim, é verdade – existem maneiras melhores de autenticar usuários e validar suas identidades. No entanto, as senhas não desaparecerão tão cedo. Veja, nossas redes corporativas são construídas com base em protocolos de autenticação baseados em senha, e esses protocolos permanecerão conosco por muitos anos. Muitos de nossos sistemas internos e legados são projetados para autenticação somente por senha. Modificar nossos protocolos de rede e alterar os métodos de autenticação de sistemas e servidores existentes apenas para evitar senhas não é prático. Portanto, não, as senhas não irão desaparecer tão cedo.

Se você não consegue se livrar das senhas – adicione outra camada a elas

A realidade é que os mecanismos de autenticação somente com senha não são seguros o suficiente. Então, o que pode ser feito para tornar os processos de autenticação mais seguros? A resposta já é conhecida há algum tempo: coloque-os em camadas com um mecanismo de autenticação adicional.

Autenticação multi-fator As soluções (MFA), às vezes chamadas de 2FA, estão disponíveis há décadas. Eles fornecem essa camada de autenticação adicional, exigindo que os usuários se autentiquem com um fator adicional antes de terem acesso a sistemas confidenciais. Ao longo dos anos, eles foram comprovados como uma medida de segurança eficaz e crítica para evitar a exploração de credenciais roubadas/comprometidas.

Então, por que não os usamos para proteger todos os nossos sistemas sensíveis?

Embora muitas organizações procurem proteger muitos sistemas proprietários, internos e legados com MFA, elas acham isso muito difícil de fazer. Isso porque a corrente principal Soluções de AMF requerem a implementação de agentes de software em cada sistema protegido, ou implementação de proxies, ou configurações e integrações locais. Esses requisitos tornam difícil e às vezes impossível implantá-los nesses tipos de sistemas.

Como é possível Silverfort Ajuda?

Silverfort oferece a primeira plataforma de autenticação sem agente e sem proxy, permitindo MFA perfeitamente para qualquer sistema confidencial, incluindo aqueles que não podiam ser protegidos até hoje. Isso inclui: sistemas proprietários, internos e legados, infraestrutura crítica de TI, compartilhamentos de arquivos e bancos de dados, dispositivos IoT, servidores SCADA, sistemas médicos como PACS e EHR e muito mais.

Se você quiser saber mais, por favor Contacte-nos.

Nota final:

Enquanto escrevia este blog, lembrei-me de uma campanha brilhante lançada há alguns anos (não sei a fonte):

Trate suas senhas como se fossem roupas íntimas:

- Nunca os compartilhe com ninguém

- Troque-os regularmente

- Mantenha-os fora da sua mesa

Gostaria de sugerir uma quarta recomendação:

- Coloque algo sobre eles…

Dana Tamir, vice-presidente de estratégia de mercado, Silverfort

Dana é uma veterana no setor de segurança cibernética, com mais de 15 anos de experiência no mundo real e funções de liderança em empresas líderes de segurança. Antes de Silverfort, Dana atuou como vice-presidente de marketing da Indegy. Antes disso, atuou como Diretora de Segurança Corporativa na Trusteer (adquirida pela IBM em 2012). Ela também ocupou vários cargos na Imperva, Symantec, Bindview e Amdocs. Dana é formada em engenharia pelo Technion – Instituto de Tecnologia de Israel, além de diversas certificações industriais e de fornecedores.

Para saber mais sobre Silverfort e veja uma demonstração, Contacte-nos hoje!

Desejamos a todos um Feliz Dia Nacional da Senha!