PAM é rei, mas quem protege o rei?

— Por Jonathan Nativ, Diretor de Vendas, APAC, Silverfort -

No jogo de xadrez, o rei é a peça mais importante. Assim que seu oponente obtiver seu rei, o jogo termina. No entanto, o rei é uma peça relativamente vulnerável e é protegido por peças mais fortes, como torres, bispos e, claro, a rainha.

No mundo da TI, Gerenciamento de Acesso Privilegiado (PAM) (muitas vezes referido como Cofre de Senhas) é o 'Rei' porque armazena as chaves do reino – as credenciais dos usuários mais importantes e sensíveis da organização (usuários privilegiados) e muitas vezes é usado como ponto de entrada na organização para usuários externos.

Portanto, os adversários farão tudo o que puderem para comprometê-lo.

O que é uma solução PAM e por que é importante protegê-la?

A solução PAM é um repositório centralizado onde todas as credenciais confidenciais são armazenadas e gerenciadas. Isso inclui:

1. Credenciais de administrador de domínio

2. Credenciais do banco de dados

3. Credenciais de infraestrutura em nuvem e chaves de acesso

4. Senhas de firewall

5. Contas corporativas de mídia social

6. Muitos mais

Uma coisa importante a ser observada sobre as soluções PAM é que, uma vez implementadas, elas se tornam o sistema mais sensível da rede, pois contém todas as credenciais dos usuários mais privilegiados.

De acordo com o Gartner, proteger contas privilegiadas em uma organização é um projeto de segurança de alta prioridade atualmente. Isso se deve ao fato de que credenciais comprometidas foram utilizadas em mais de 80% das violações de dados. Quando os invasores obtêm acesso à rede, a primeira coisa que procuram são credenciais privilegiadas. Essas credenciais permitirão que eles acessem ativos de alto valor, movam-se lateralmente na rede e instalem software malicioso.

E se um dos administradores do seu sistema (que usa a solução PAM) for vítima de um ataque de phishing e suas credenciais pessoais forem roubadas? Se essas credenciais permitirem acesso à solução PAM, o invasor terá agora acesso a todas as credenciais, que foram convenientemente armazenadas em um local central.

Se um adversário obtiver acesso à solução PAM, ele ganhará literalmente acesso ilimitado a qualquer sistema sensível na rede. Adicionando Autenticação multi-fator (MFA) fornece uma camada crítica de segurança contra o uso de credenciais de usuário roubadas. Por esse motivo, os fornecedores de PAM recomendam sempre implementar uma solução MFA junto com a solução PAM.

Então, como devo proteger meu rei?

Num artigo recente publicado pela Deloitte, o PAM e o MFA são classificados como as duas principais iniciativas de identidade para empresas, com igual importância. Essas duas iniciativas importantes andam de mãos dadas: colocar todas as suas senhas confidenciais em um só lugar não faz muito sentido se os invasores puderem acessá-las facilmente com outra senha. Depois que a solução PAM estiver protegida com MFA, mesmo que um invasor obtenha credenciais roubadas de um administrador de sistema, o invasor não conseguirá acessar a solução PAM. Isso ocorre porque um fator adicional de autenticação (como um token ou aprovação por meio de um aplicativo móvel) é exigido do usuário antes que o acesso seja concedido.

Ao selecionar e implementar uma solução MFA, é fundamental garantir que todas as interfaces da solução PAM sejam protegidas por MFA – e não apenas a porta de entrada. Pode ser mais fácil falar do que fazer.

Deixe-me explicar:

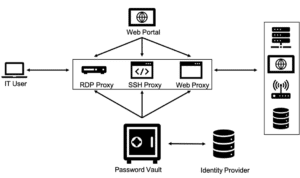

A maioria das soluções PAM possui diversas interfaces, incluindo:

1. Acesso ao Portal da Web – usado para recuperação de credenciais e também para tarefas administrativas

2. Acesso proxy – usado por administradores de sistema para conectar-se a sistemas usando credenciais seguras (este é o método preferido pelos administradores de sistema, pois é mais transparente).

3. Acesso API – usado para tarefas automatizadas e contas de serviço

[legenda da imagem] A imagem acima mostra uma arquitetura básica de alto nível de uma solução PAM típica.

Aí vem a rainha

Para oferecer proteção real, uma solução MFA deve fornecer uma maneira de proteger cada interface do sistema PAM.

Sem proteger todas as interfaces, você deixa uma vulnerabilidade no sistema que permitirá a entrada de um invasor.

Em muitos casos, o MFA não é implementado em todas as interfaces PAM devido aos complexos requisitos de integração. Na maioria dos casos, as implementações de MFA requerem agentes ou proxies, bem como alterações na arquitetura da rede. Como as soluções PAM são frequentemente entregues como um dispositivo “caixa preta”, não é possível instalar agentes ou fazer alterações no código.

Soluções de AMF baseados em RADIUS são complexos de implementar e fornecem uma experiência ruim ao usuário devido ao fato de que é necessário digitar senhas de uso único (OTP) para cada sessão aberta (lembre-se de que os administradores podem abrir inúmeras sessões todos os dias - então torna-se um incômodo).

SilverfortA solução sem agente e sem proxy da habilita MFA em todas as interfaces PAM sem a necessidade de fazer alterações complexas no sistema ou no ambiente. Graças a SilverfortCom a arquitetura sem agente também é possível proteger todas as interfaces da solução PAM, incluindo a interface web, cliente GUI, API e Proxies, sem a necessidade de realizar MFA repetidas vezes para cada sessão.

Ao escolher um fornecedor de MFA, também é importante levar em consideração a experiência do usuário final.

Administradores de TI (que usam contas privilegiadas) geralmente são muito sensíveis a mudanças em seu fluxo de trabalho. Eles também usam a solução PAM diversas vezes no espaço de uma hora, portanto, qualquer inconveniente pode ter um grande impacto na produtividade.

Na maioria dos casos os usuários armazenam as credenciais da Solução PAM em seus navegadores ou gerenciadores de conexões para facilitar sua vida.

Outros aspectos que devem ser considerados na escolha de um provedor de MFA para uma solução PAM:

1. Mudanças nos fluxos de trabalho atuais

2. Capacidade de abrir várias sessões ao mesmo tempo sem vários desafios de MFA

3. Opções de MFA fáceis de usar, como tokens flexíveis e aplicativos móveis de MFA

4. Capacidade de acionar a MFA apenas uma vez dentro de um determinado período de tempo

5. MFA baseada em risco que considera o comportamento e o contexto do usuário

Silverfort'S solução de autenticação baseada em risco é flexível e permite fornecer um equilíbrio entre segurança e experiência do usuário, permitindo que os usuários se autentiquem com MFA apenas de vez em quando, mantendo-os protegidos o tempo todo. Isto, juntamente com a abordagem adaptativa baseada em risco, torna-o uma solução de MFA ideal para uma implementação de PAM.

Palavras finais

PAM é uma camada de segurança crítica para organizações. Os projetos PAM exigem uma quantidade significativa de tempo e recursos. Faz sentido passar por todo o trabalho para trancar a porta, mas deixar a janela aberta?

O MFA deve ser adicionado para proteger sua solução PAM desde o primeiro dia. Deve ser considerado parte integrante da solução PAM e ser utilizado para proteger o acesso através de todas as rotas e interfaces, a fim de proteger os ativos mais importantes da sua rede.