Hafnium Microsoft Exchange Zero Days expõe o acesso administrativo como uma superfície de ataque crítica

A Microsoft divulgou recentemente que quatro vulnerabilidades de dia zero no Microsoft Exchange Server estão sendo ativamente exploradas pelo grupo de ataque Hafnium. Três dessas vulnerabilidades podem ser operadas em conjunto com um autenticação contornar a vulnerabilidade ou obter permissões de administrador com credenciais comprometidas. Isso destaca mais uma vez que o acesso de administrador é uma questão crítica superfície de ataque isso deve ser bem guardado.

A Microsoft lançou uma atualização de segurança na qual essas vulnerabilidades foram corrigidas. Este é de longe o método de proteção mais eficaz e recomendamos que você o instale o mais rápido possível. Além disso, vários fornecedores de segurança lançaram o IOC para que seus clientes detectem se essas vulnerabilidades são exploradas em seus ambientes.

No entanto, este não é de forma alguma o último evento de dia zero ou o último ataque direcionado às interfaces administrativas. E embora tanto a atualização de segurança quanto os IOCs lançados mitiguem a ameaça do Hafnium, há definitivamente uma necessidade de um método de proteção proativo que elimine completamente essa superfície de ataque.

Silverforté unificado Proteção de identidade fornece esse método, permitindo que as equipes de identidade e segurança reduzam drasticamente a capacidade dos invasores de utilizar credenciais de administrador comprometidas para acessar, modificar ou executar código em servidores críticos.

Índice analítico

Qual é o risco real dos dias zero de háfnio?

Os servidores Exchange normalmente contêm dados corporativos confidenciais e, portanto, são considerados um alvo de alto valor para os invasores. Depois de obter uma posição inicial na rede alvo, os invasores procuram obter acesso privilegiado – normalmente comprometendo credenciais de administrador. A triste realidade é que, apesar das múltiplas soluções de segurança em vigor, os atacantes normalmente têm sucesso nesta tarefa.

Neste ataque, o Hafnium explora dois tipos de vulnerabilidades de dia zero:

- >A vulnerabilidade do desvio de autenticação CVE-2021-26855 permite que o invasor se autentique como servidor Exchange e obtenha acesso malicioso.

- Vulnerabilidades de execução de código e gravação de arquivos (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) permitem que invasores executem código e gravem arquivos em qualquer caminho do servidor. Para usá-los, o invasor deve explorar CVE-2021-26855 primeiro ou faça login com credenciais de administrador.

Nesta parte da cadeia de destruição, os atacantes realizam o que parece ser um login legítimo com credenciais legítimas e é, portanto, um ponto cego que nem Soluções IAM, nem outras soluções de segurança, podem ser identificadas com eficiência como um problema.

Proteção de tempo para credenciais de administrador com Silverfort

A MFA provou ser um controle poderoso contra o uso malicioso de credenciais comprometidas. Ao exigir que os usuários confirmem sua identidade com um segundo fator, você pode impedir que invasores obtenham acesso não autorizado. O problema é que até hoje MFA as soluções não puderam ser implementadas em interfaces de acesso a servidores locais – incluindo o Exchange Server da Microsoft, independentemente de o acesso ser feito localmente ou remotamente, usando RDP ou uma ferramenta de acesso remoto por linha de comando.

Felizmente, Silverfort agora permite aplicar esse tipo de proteção para acesso administrativo em tempo real, implementando MFA para Exchange no local.

MFA para acesso administrativo

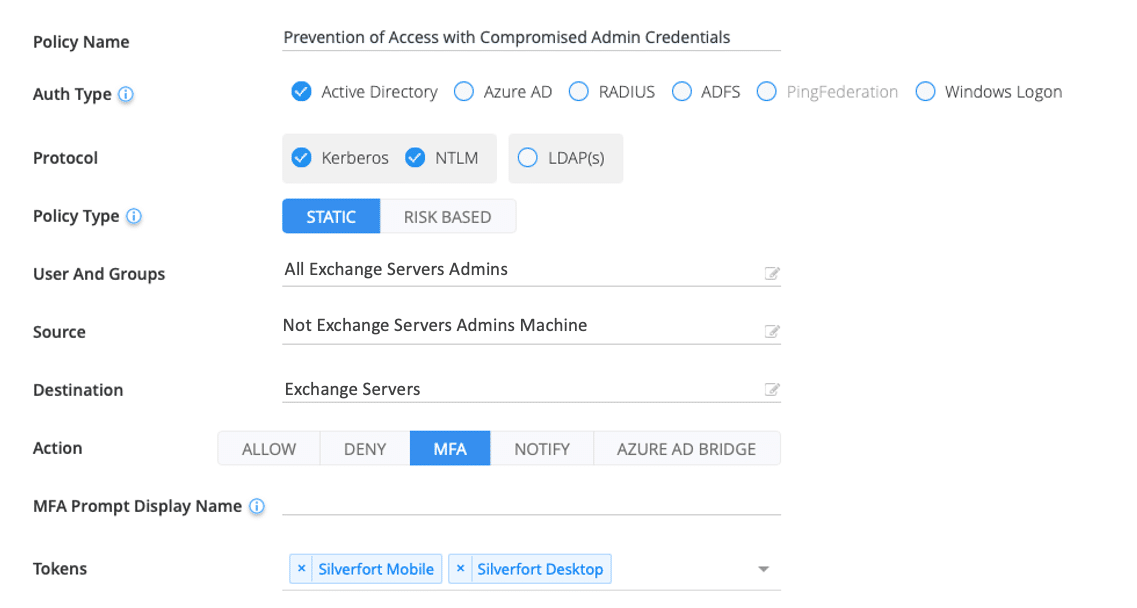

A política exige que você insira:

- Os Usuários: uma lista de todas as contas com privilégios administrativos no Exchange Server

- A fonte: todas as máquinas que não fazem parte do grupo de máquinas de administradores do Exchange

- Ação Desejada: recomendamos que a MFA seja aplicada para qualquer tentativa de acesso dessas máquinas de origem ao Exchange Server

Monitoramento e bloqueio de acesso de contas de serviço

Em muitas implantações, vários contas de serviço são criados para servidores Exchange. Estas contas máquina a máquina apresentam o mesmo risco associado às contas de administração humana, mas não podem ser protegidas pela MFA, uma vez que não existe uma pessoa real por trás delas.

Já que o comportamento contas de serviço é altamente previsível, Silverfort pode identificá-los automaticamente e comparar seu comportamento com uma linha de base para detectar qualquer desvio que possa indicar um possível comprometimento. Silverfort em seguida, fornece sugestões de políticas que podem ser facilmente ativadas a qualquer momento para bloquear acessos suspeitos, enviar alertas ao seu SIEM, gravar no log ou qualquer combinação dos três.

Visibilidade para análise pós-violação

Silverfort gera e fornece uma trilha de auditoria completa das atividades da conta de administrador e do nível de risco de cada tentativa de acesso. Esta visibilidade é muito útil se você optar por não aplicar a MFA. Embora isso não bloqueie a tentativa de acesso malicioso em tempo real, forneceria insights acionáveis sobre quaisquer logins suspeitos, bem como ajudaria na condução de uma análise forense eficiente de atividades maliciosas anteriores.

Conclusão

O acesso administrativo é uma das superfícies de ataque mais críticas na sua rede e deve ser protegido adequadamente. Aplicar a MFA a todos os acessos administrativos a máquinas confidenciais em seu ambiente evita proativamente que invasores as acessem para fins maliciosos – incluindo a exploração de CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 Vulnerabilidades de dia zero do Hafnium. Silverfort permite impor MFA em qualquer dispositivo sem instalar agentes de software em cada servidor Exchange e sem implantar proxies em sua rede.

Aprender mais, agende uma ligação com um de nossos especialistas.