A campanha Pay2Key APT – Por que a proteção de identidade é mais necessária do que nunca

Os ataques Pay2Key atingiram empresas líderes nos últimos meses com vários ataques de ransomware, extorsão e roubo de dados. Esses ataques não apresentaram nenhuma inovação perceptível no lado ofensivo. No entanto, oferecem uma visão sobre o facto de que os agentes de ameaças visam cada vez mais empresas modernas com credenciais comprometidas – não apenas para a fase de acesso inicial, mas também para movimento lateral. O importante papel que as credenciais comprometidas desempenham nos ataques atuais representa um desafio crítico para as equipes de segurança. Este artigo analisa dois exemplos de ataques Pay2Key, apresenta três insights práticos para tomadores de decisões de segurança corporativa e explica como Silverforté unificado Proteção de identidade plataforma pode abordar esta nova realidade, na qual as identidades dos usuários se tornaram a principal superfície de ataque.

Índice analítico

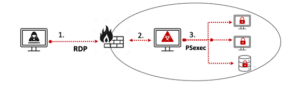

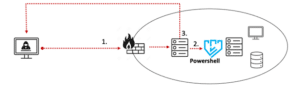

Ataque Pay2Key – Exemplo nº 1: RDP e propagação automatizada de ransomware

Este ataque foi divulgado em 8 de novembro de 2020, por Check Point . Os atacantes tentaram executar um ataque em massa ransomware campanha. Para conseguir isso, eles alteraram o tradicional vetor de e-mail como arma, frequentemente usado para obter acesso inicial, para uma técnica mais eficiente – conexão remota utilizando credenciais RDP comprometidas. Depois de estabelecer uma conexão com uma máquina no ambiente de destino, eles configuraram essa máquina como um pivotproxy para entregar a carga útil do ransomware a outras máquinas na rede. O a propagação real foi feita usando o PSexec automação capacidade que permitiu ao ransomware espalhados por toda a rede em uma única hora.

-

- Acesso Inicial via credenciais RDP comprometidas

- Persistência via configuração da máquina comprometida como servidor C2C

- Movimento lateral via Psexec

Diagrama 1: Exemplo de ataque Pay2Key nº 1

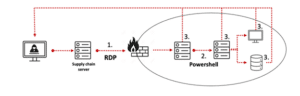

Exemplo de ataque Pay2Key nº 2: RDP da cadeia de suprimentos e movimento lateral manual

Um ataque diferente ocorreu no início de dezembro de 2020 e apresentava uma tática semelhante para obter acesso inicial: como no exemplo anterior, RDP comprometido credenciais foram usadas para acessar um servidor de um contratante terceirizado que poderia se conectar ao ambiente de destino. A partir daí, o ataque seguiu uma padrão Movimento lateral processo, com os invasores comprometendo credenciais adicionais à medida que avançavam e usando-as para faça login em outros servidores de produção com Powershell. Eventualmente, os invasores conseguiram exfiltrar volumes significativos de dados confidenciais e os usaram para extorquir suas vítimas, enquanto ameaçavam vazar os dados para o público.

- Acesso Inicial via servidor da cadeia de suprimentos com credenciais RDP comprometidas

- Movimento lateral via Pscripts overshell

- Persistência e Data exfiltration via backdoor em cada servidor comprometido

Diagrama 2: Exemplo de ataque Pay2Key nº 2

Security Insight 1 – Credenciais comprometidas agora são amplamente usadas no estágio inicial de acesso

Por padrão, a associação imediata do estágio de ‘Acesso Inicial’ do ataque é o uso de malware e exploits. Embora em muitos casos isso ainda seja verdade, é importante observar que as credenciais comprometidas estão assumindo um papel cada vez maior nesse processo. DBIR 2020 da Verizon afirma que o uso de credenciais comprometidas superou explorações e malware backdoor como o vetor de infecção preferido dos hackers:

'…O malware tem apresentado um declínio consistente e constante como porcentagem de violações nos últimos cinco anos. Por que é isso? O malware acabou de sair de moda, como cabelos volumosos e cortesia comum? Não, acreditamos que outros tipos de ataques, como hackers e violações sociais, se beneficiam do roubo de credenciais…'

Security Insight 2 – O movimento lateral é um problema de credenciais comprometidas

Os autores de malware trabalham duro para fazer com que seu vetor de ataque pareça um comportamento legítimo para evitar a detecção. Infelizmente para o lado defensor, isso não é necessário para a fase de Movimento Lateral. Depois que um invasor comprometeu com sucesso conta de usuário credenciais, o login malicioso parece 100% legítimo, dando-lhes acesso direto a máquinas adicionais. Em termos de um proteção contra ransomware estratégia, isso significa que a chave para proteger contra Movimento Lateral deve ser encontrada no campo da autenticação segura – ou seja, políticas de MFA e Acesso Condicional – ferramentas comprovadamente eficazes contra o uso de credenciais comprometidas. No entanto, estas ferramentas não são a prática comum das equipes de segurança das empresas atualmente.

Security Insight 3 – Credenciais comprometidas são a nova superfície de ataque de identidade

O novo ambiente de TI empresarial apresenta redes híbridas no local e na nuvem, e precisa suportar acesso remoto massivo aos recursos empresariais (uma necessidade crescente impulsionada pela Covid19). As identidades das contas dos usuários desempenham um papel fundamental no acesso aos recursos neste ambiente. Isso não passou despercebido aos invasores que buscam incansavelmente as credenciais da sua conta de usuário – independentemente de serem credenciais para um servidor de arquivos local ou um aplicativo SaaS de VPN de acesso remoto. É hora de reconhecer que as identidades estão se tornando uma questão crítica superfície de ataque e que a Proteção de Identidade é mais necessária do que nunca.

Silverfort Plataforma Unificada de Proteção de Identidade

Silverfort é o primeiro Proteção de identidade unificada que consolida os controles de segurança em redes corporativas e ambientes de nuvem para bloquear ataques baseados em identidade. Usando uma tecnologia inovadora sem agente e sem proxy Silverfort aplica monitoramento contínuo, análise de risco e política de acesso adaptável em cada autenticação de cada conta de usuário para qualquer recurso, no local ou na nuvem. No contexto dos ataques Pay2Key, eles tiveram como alvo o RDP e as ferramentas de administração do Windows, como PSexec e Powershell. Se fosse possível impor MFA no Powershell e estes outros métodos de acesso, os ataques teriam falhado completamente. Bem, adivinhe? – agora é possível.

Silverfort vs ataques Pay2Key

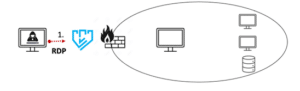

Para recapitular, a fase de “acesso inicial” deste ataque começou com o uso de credenciais RDP comprometidas. Silverfort impõe MFA para RDP conexões para garantir o acesso legítimo, portanto, como os invasores não conseguem se autenticar com o 2º fator, isso teria bloqueado a fase de acesso inicial do ataque e os invasores nunca teriam penetrado no perímetro.

- Acesso Inicial via credenciais RDP comprometidas is bloqueado por Silverfor MFA política sobre conexões RDP

Diagrama 3: Exemplo de ataque Pay2Key nº 1 Proteção de acesso inicial

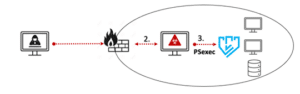

É sempre importante aplicar defesas adicionais, caso os invasores sejam persistentes e engenhosos o suficiente para ter sucesso com outra técnica de Acesso Inicial.

Nesse caso, Silverfort bloquearia o próximo estágio do Movimento Lateral, aplicando MFA nas autenticações remotas do PSexec (das quais dependia a propagação automatizada do ransomware):

- Acesso inicial estabelecido

- Persistência via configuração da máquina comprometida como servidor C2C

- Movimento lateral via Psexec está bloqueado por Silverfort Política de MFA no PSexec

Diagrama 4: Exemplo de ataque Pay2Key nº 1 Proteção de Movimento Lateral

De maneira semelhante, Silverfort teria evitado os estágios de acesso inicial e movimento lateral do exemplo de ataque Pay2Key nº 2. A parte RDP é idêntica, então vamos passar para a parte em que consideramos que o invasor conseguiu de alguma forma estabelecer uma presença em uma máquina do ambiente. Existem alguns aspectos na parte do Movimento Lateral que vale a pena focar:

- Acesso Inicial estabelecido

- Movimento lateral via Pscripts overshell está bloqueado por Silverfort Política de MFA no Powershell Remoting

- Persistência e Data exfiltration via backdoor – apenas no servidor acessado inicialmente

Diagrama 5: Exemplo de ataque Pay2Key nº 2 Proteção de movimento lateral

Nesse caso Silverfort impede o movimento lateral aplicando MFA em conexões remotas do Powershell, garantindo que apenas usuários legítimos e válidos o executem e limitando o ataque à única máquina que foi inicialmente comprometida.

Considerações Finais

Como afirmamos no início deste artigo, os ataques Pay2Key não são únicos de forma alguma. Mas é exactamente a falta de exclusividade que deve levantar uma bandeira para as equipas de segurança em todo o mundo – os ataques comuns, e não os únicos, são os que provavelmente atingirão o seu ambiente e é imperativo proteger-se contra eles. Nas empresas de hoje, as identidades são as chaves das joias da coroa do reino. Silverfort A plataforma Unified Identity Protection é a primeira a fornecer às identidades dos seus usuários a proteção que eles realmente precisam.

Saiba mais sobre Silverfort SUA PARTICIPAÇÃO FAZ A DIFERENÇA