Silverfort: Sua solução MFA completa para conformidade de seguros cibernéticos

Os últimos dois anos trouxeram grandes mudanças nas apólices de seguro cibernético. Notavelmente, quase todos os corretores agora exigem autenticação multifator (MFA) em recursos locais e na nuvem. Isto introduz um grave desafio para as organizações de pequeno e médio porte, uma vez que os padrões Soluções de AMF não conseguem fornecer a cobertura necessária e a implantação de uma solução PAM normalmente está além do escopo de sua capacidade operacional e conjunto de habilidades de segurança. O Silverfort A plataforma Unified Identity Protection é a única solução que pode consolidar a conformidade com toda a Requisitos de MFA para seguro cibernético checklist, sem a necessidade de agentes ou procuradores, tornando-o a escolha ideal para qualquer organização que pretenda adquirir ou renovar sua apólice de seguro cibernético.

Índice analítico

O que é MFA e quais são os seus benefícios?

A autenticação multifator, comumente chamada de MFA, é uma medida de segurança que adiciona uma camada adicional de proteção à combinação tradicional de nome de usuário e senha. Exige que os usuários forneçam múltiplas formas de verificação, como algo que eles sabem (por exemplo, uma senha), algo que possuem (por exemplo, um dispositivo móvel) e algo que são (por exemplo, dados biométricos).

A implementação da MFA oferece uma ampla gama de vantagens que melhoram significativamente a segurança cibernética. Vamos explorar esses benefícios em detalhes:

- Autenticação Reforçada: o MFA melhora muito a segurança da autenticação. Ao exigir múltiplas formas de verificação, os invasores ficam consideravelmente mais desafiados a obter acesso não autorizado. Mesmo que uma senha seja comprometida, os fatores adicionais servem como uma barreira adicional para proteger informações confidenciais.

- Mitigação de ataques baseados em credenciais: No cenário de ameaças cibernéticas, violações de senhas e roubo de credencial são muito comuns. A MFA desempenha um papel crucial na mitigação de tais ataques. Mesmo que um invasor obtenha credenciais de usuário, ele ainda precisará de fatores adicionais para concluir com êxito o processo de autenticação, impedindo efetivamente tentativas de acesso não autorizado.

- Defesa contra Phishing: Os ataques de phishing, nos quais os cibercriminosos enganam os usuários para que divulguem suas credenciais, representam uma ameaça significativa. Contra tais ataques, o MFA serve como um poderoso mecanismo de defesa. Mesmo que os usuários divulguem suas senhas sem saber, os fatores de autenticação adicionais impedem que os invasores progridam ainda mais, protegendo dados confidenciais.

- Conformidade com os regulamentos: Vários setores e organizações governamentais implementaram regulamentações rigorosas de proteção de dados. A MFA é frequentemente obrigatória como medida de segurança para cumprir estes regulamentos. Ao implementar a MFA, as organizações demonstram o seu compromisso em cumprir os padrões de conformidade e proteger informações valiosas contra acesso não autorizado.

- Experiência aprimorada do usuário: Ao priorizar medidas de segurança, a experiência do usuário é essencial. As soluções modernas de MFA oferecem experiências perfeitas e fáceis de usar. Com interfaces intuitivas e vários métodos de autenticação, como notificações push ou biometria, o processo de autenticação torna-se conveniente para os usuários sem comprometer a segurança.

- Protegendo apólices de seguro cibernético: A AMF desempenha um papel vital no contexto do seguro cibernético. As seguradoras reconhecem a eficácia da MFA na redução do risco de incidentes cibernéticos. Como resultado da implementação da MFA, as organizações demonstram a sua abordagem proactiva para reforçar a sua postura de segurança, o que pode levar a condições de seguro mais favoráveis.

Por que as seguradoras exigem autenticação multifator (MFA)?

As organizações são agora obrigadas pelas seguradoras cibernéticas a adotar a MFA como um componente fundamental das suas políticas. Este requisito deriva do facto de a tecnologia da MFA ser capaz de reforçar a segurança, mitigar riscos, demonstrar um compromisso com a segurança, cumprir os padrões da indústria e enfrentar ameaças emergentes.

Através do mandato da MFA, as seguradoras pretendem promover a gestão proativa do risco e incentivar as organizações a adotarem medidas de segurança robustas, a fim de se protegerem contra ataques cibernéticos. A implementação da MFA não só se alinha com as estratégias de gestão de risco das seguradoras, mas também ajuda as organizações a melhorar a sua postura geral de segurança num cenário cibernético cada vez mais complexo.

O custo de um ataque cibernético versus o custo de uma apólice de seguro cibernético

Compreender o potencial impacto financeiro de um ataque cibernético e compará-lo com o custo de uma apólice de seguro cibernético é crucial para a tomada de decisões informadas.

Existem vários fatores que contribuem para as consequências financeiras de um ataque cibernético, incluindo:

- Perdas financeiras diretas: Isso inclui despesas relacionadas à recuperação do sistema, restauração de dados e possíveis pagamentos de resgate. Além disso, abrange perdas financeiras resultantes de interrupções de negócios, incluindo perda de receitas ou diminuição da confiança do cliente.

- Consequências legais e regulatórias: Após um ataque cibernético, as organizações podem enfrentar consequências legais e regulatórias. Incluindo custos de defesa legal, multas regulatórias, penalidades e quaisquer possíveis ações judiciais das partes afetadas.

- Danos à reputação: Um ataque cibernético pode prejudicar gravemente a reputação de uma organização, levando à perda de confiança e fidelidade do cliente. A reconstrução da reputação de uma marca pode ser um processo complicado e dispendioso, exigindo esforços de relações públicas, campanhas de marketing e iniciativas de divulgação aos clientes.

- Resposta e Remediação de Incidentes: As organizações devem investir em capacidades de resposta a incidentes, investigações forenses e esforços de remediação para identificar a causa raiz do ataque, mitigar danos adicionais e fortalecer as medidas de segurança. Estas atividades exigem frequentemente conhecimentos especializados e podem ser financeiramente onerosas.

Simultaneamente, o custo de uma apólice de seguro cibernético varia com base em vários fatores, incluindo o tamanho da organização segurada, a natureza, a postura de segurança, o setor industrial e os limites de cobertura. Outros fatores que influenciam os custos da política incluem:

- Avaliação de Risco: As seguradoras realizam avaliações de risco para avaliar as lacunas de segurança de uma organização em relação às ameaças cibernéticas. Vários fatores são levados em consideração, incluindo controles de segurança, autenticação multifatorial, recursos de resposta a incidentes e dados históricos de violação. Devido à sua maior exposição, as organizações de maior risco podem estar sujeitas a prémios mais elevados.

- Cobertura e Limites: A amplitude da cobertura e os limites da apólice afetam o custo da apólice de seguro. Os prêmios das apólices que oferecem cobertura abrangente, incluindo interrupção de negócios, despesas legais e danos à reputação, são geralmente mais elevados. Limites políticos mais elevados também contribuem para o aumento dos custos.

- Histórico de perdas: O histórico anterior de incidentes cibernéticos de uma organização desempenha um papel na determinação dos custos da política. As organizações com um historial de incidentes cibernéticos frequentes ou graves podem enfrentar prémios mais elevados devido ao risco mais elevado percebido.

- Medidas de Gestão de Risco: As seguradoras avaliam a eficácia das medidas de gestão de riscos de uma organização, incluindo controles de segurança e protocolos de resposta a incidentes. As organizações com práticas de segurança robustas podem ser elegíveis para descontos ou prémios mais baixos.

Investir em uma apólice de seguro cibernético oferece proteção financeira em caso de violação. Inclui a mitigação de perdas financeiras diretas, despesas legais e danos à reputação. Além disso, proporciona acesso a recursos como equipas de resposta a incidentes e conhecimentos jurídicos, que podem ser extremamente valiosos durante uma crise cibernética. Ao avaliar cuidadosamente o potencial impacto financeiro de um ataque cibernético e considerar os custos e benefícios de uma apólice de seguro cibernético, as organizações podem tomar decisões bem informadas para proteger os seus interesses.

O cenário do seguro cibernético

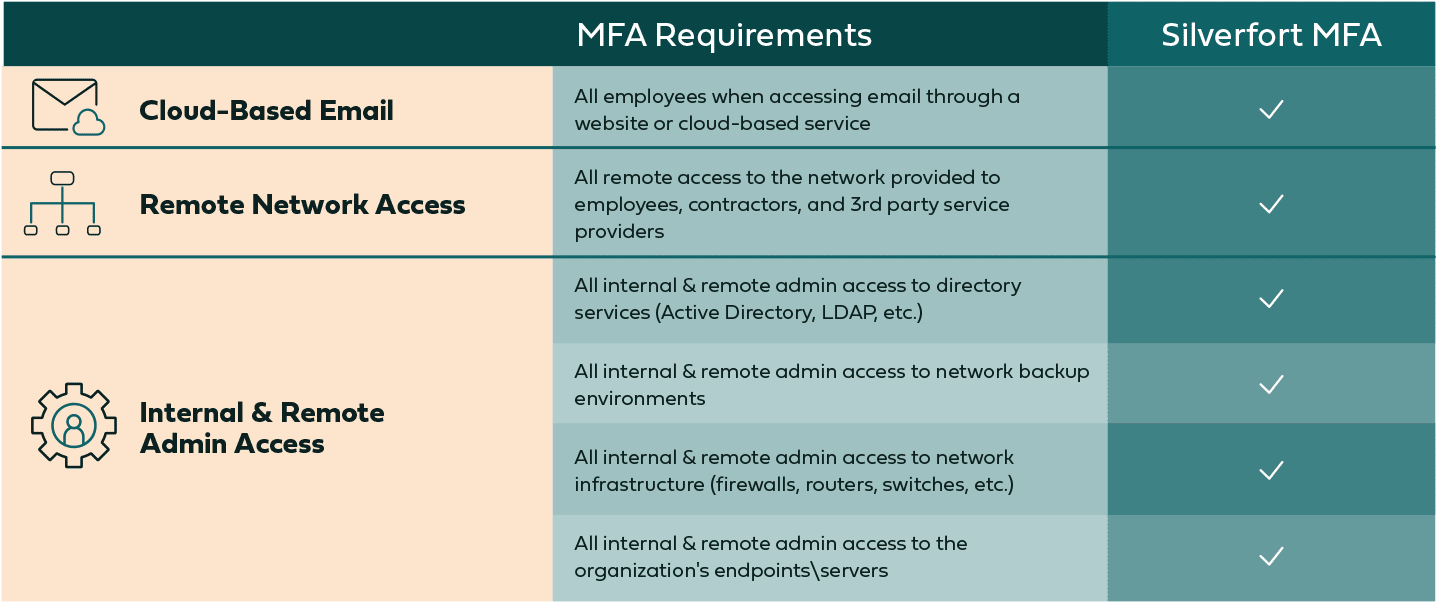

Embora o seguro cibernético seja, obviamente, um elemento fundamental para garantir que sua empresa seja capaz de se recuperar de um ataque cibernético, um benefício negligenciado é que os pré-requisitos necessários para conformidade de seguro cibernético pode ajudar a prevenir a ocorrência de ataques em primeiro lugar. Como resposta ao aumento massivo de 245% em ataques de ransomware em 2021 (causando $ 21 bilhão em perdas apenas nos EUA), as companhias de seguros cibernéticos estão a tomar maiores precauções ao lançar uma lista detalhada de novos requisitos para conformidade com a responsabilidade cibernética. Em particular, um novo conjunto de diretrizes de MFA está agora a ser exigido pelos principais fornecedores de seguros cibernéticos, utilizando o seguinte formulário de MFA:

A noção comum nas equipes de TI e segurança é que cumprir integralmente esta lista de verificação é mais do que desafiador. Vamos dar uma olhada mais de perto para entender o porquê.

Cobertura de seguro cibernético: lista de verificação do MFA

MFA para Office 365 e outros e-mails baseados em nuvem – fácil de encontrar

A maioria dos provedores de email baseados em nuvem, como o Office 365, oferece funcionalidade MFA, geralmente como um componente nativo de seu produto. Mesmo quando esse não é o caso, adicionar proteção MFA a SaaS ou aplicativos web é uma tarefa trivial.

MFA para acesso VPN – fácil de encontrar

Para conexões VPN, adicionar MFA é bastante simples. Se o próprio provedor de VPN não tiver uma opção de MFA, qualquer VPN habilitada para LDAP ou RADIUS poderá ter MFA adicionado por meio de um provedor terceirizado.

MFA para todos os acessos de administrador remoto e interno – problemático

É aqui que o cumprimento dos requisitos se torna mais complicado. Embora as soluções padrão de MFA possam cobrir alguns desses casos de uso, nenhum pode cobrir todos os deles. Vamos explorar cada um desses subrequisitos:

MFA para AD, MFA para PowerShell, MFA para PsExec – somente disponibilidade parcial

As soluções MFA líderes do setor oferecem apenas proteção parcial para acesso remoto a serviços de diretório locais. Embora existam produtos MFA disponíveis para acesso RDP, nenhum deles pode abranger ferramentas de linha de comando, como PsExec, PowerShell ou WMI, criando uma lacuna crítica tanto na proteção real como no cumprimento dos requisitos de seguro de segurança cibernética.

MFA para todos os ambientes de backup de rede – somente disponibilidade parcial

Soluções de backup dedicadas, seja na forma de dispositivos virtuais ou armazenamento em nuvem, normalmente oferecem suporte a MFA. No entanto, se o ambiente de backup estiver em um servidor local, ele estará sujeito às mesmas limitações que acabamos de descrever – na verdade, houve vários ransomware ataques recentes em que esses próprios servidores foram atingidos e criptografados.

MFA para acesso à infraestrutura de rede (roteadores, switches, firewall, etc.) – somente disponibilidade parcial

No caso de roteadores e switches, a questão é se eles podem fazer interface com RADIUS/TACACS+ – nesse caso, adicionar MFA é bastante simples. No entanto, se a sua infraestrutura não suporta essas interfaces, então é uma pena – talvez seja hora de fazer uma atualização. Em relação aos firewalls, a maioria dos firewalls modernos também suporta a adição de MFA ao processo de autenticação, portanto não deve haver problemas aqui.

AMF para Active Directory-Endpoints/servidores gerenciados – somente disponibilidade parcial

O problema aqui é semelhante ao do MFA para serviços de diretório – não há solução disponível que possa impor a AMF em Active Directoryendpoints e servidores gerenciados. Há uma única exceção de RDP e login local, mas não existe tal proteção para a linha de comando acesso remoto ferramentas que descrevemos acima.

As soluções PAM estão fora do escopo para organizações de pequeno e médio porte

Pode ser que a motivação por detrás da nova lista de verificação da MFA tenha sido pressionar as organizações a adoptarem uma Gerenciamento de Acesso Privilegiado (PAM), assumindo que esta abordagem aumentaria o seu nível de proteção e aumentaria a sua resiliência contra ataques cibernéticos.

O Mercado Pago não havia executado campanhas de Performance anteriormente nessas plataformas. Alcançar uma campanha de sucesso exigiria quando questionados sobre os motivos pelos quais eles não usam o PAM em suas organizações, os analistas de TI e de segurança cibernética apontaram mais comumente o pesado fardo que acarreta o custo de implementação, manutenção e operação contínua do PAM. Em outras palavras – o PAM está fora do escopo das pequenas e médias empresas. Portanto, embora em teoria o PAM pudesse ter fornecido a proteção que as seguradoras procuram para os seus clientes segurados, não é uma solução prática de seguro contra ataques cibernéticos na vida real.

Silverfort: A solução abrangente de MFA

Embora as soluções padrão de MFA sejam capazes de cobrir alguns dos casos de uso exigidos por seguro cibernético, ninguém pode proteger todos eles. Como as próprias seguradoras consideram o ransomware uma de suas principais preocupações, usaremos isso para demonstrar essa afirmação: o ransomware se propaga em redes atacadas utilizando ferramentas de linha de comando como PsExec, Powershell e outros. Nenhuma outra solução MFA pode cobrir essas interfaces de acesso.

A Silverfort A plataforma Unified Identity Protection é a única solução que impõe MFA do back-end de provedores de identidade e não por agentes ou procuradores nos recursos individuais. Na prática isso significa que Silverfort pode proteger com MFA qualquer conta de usuário que se autentique em um diretório local ou na nuvem no ambiente.

Não só faz Silverfort proteger o administrador interno e remoto acesso no ambiente local (o que nenhuma outra solução faz), mas também permite que os clientes consolidar todas as suas proteções MFA em uma única solução, tornando-se uma resposta natural aos padrões de conformidade de segurança cibernética.

Conclusão: a autenticação MFA em todos os seus recursos deixará você mais seguro

Entendemos - seguro de segurança cibernética as renovações são sempre frustrantes, especialmente agora que os fornecedores adicionaram tantos novos requisitos de conformidade. Entre decifrar a redação vaga desses pré-requisitos, encontrar soluções para proteger todos os ativos da empresa com MFA e envolver os usuários em mudanças em grande escala, não é uma provação fácil – especialmente nos curtos prazos fornecidos pelos provedores de responsabilidade cibernética.

Por outro lado, estas mudanças assinalam uma mudança substancial em direção a um futuro onde as empresas estarão muito melhor preparadas contra ataques cibernéticos. A implementação da MFA em todos os recursos da organização é um grande passo em direção a uma melhor postura de segurança. E não precisa ser doloroso – Silverfort torna rápido e direto o processo de extensão de suas soluções de MFA atuais para cobrir todos os recursos da sua organização. Aprender mais, solicite uma demonstração aqui.

Ainda não tem certeza? Aqui estão mais alguns recursos úteis:

- Reavalie seu MFA

- MFA sem agente

- Impedir a propagação automatizada de ataques de ransomware

- Proteção de Movimento Lateral

Como é ir com Silverfort para a renovação do seu seguro cibernético? Hugh Christiansen da High Touch Technologies explica: