Silverfort Detecta e protege proativamente contra ataques certificados

No início de maio de 2022, a vulnerabilidade Certifried (CVE-2022-26923) foi publicada. Esta vulnerabilidade abusa Kerberos extensão de certificado e sua Active Directory elementos. É um escalação de privilégios vulnerabilidade na qual um usuário fraco obtém privilégios de administrador de domínio em um Active Directory ambiente.

Índice analítico

Como funciona o Tech & Data Studio:

A Vulnerabilidade certificada permite que um invasor eleve privilégios de um usuário fraco para um administrador de domínio. Resumindo, cada usuário pode criar até 10 contas de máquinas em um domínio. Um invasor pode alterar o nome do computador alvo de uma máquina mais fraca e solicitar um certificado malicioso em seu nome. Em seguida, o invasor pode se autenticar como computador de destino usando o certificado criado e executar código malicioso com privilégios elevados. A vulnerabilidade tem um amplo impacto devido aos seus pré-requisitos mínimos. Tudo o que é necessário é uma conexão à rede e um usuário fraco.

Cada identidade no AD possui atributos. Alguns deles são exclusivos em todo o domínio, por exemplo, Nome Principal de Serviço (SPN), e alguns podem ter duplicatas. O invasor cria uma conta de máquina fraca, abusa do atributo dNSHostName e altera-o para o nome do host do alvo. O invasor então solicita um certificado com o Nome Alternativo do Assunto (SAN) idêntico ao nome do host do alvo. Normalmente, esse fluxo de ataque não pode ser concluído, pois a alteração do dNSHostName deve corresponder aos SPNs do servidor. Entretanto, se os SPNs forem excluídos, o problema será resolvido; é possível alterar o dNSHostName.

A vulnerabilidade também trata de como o controlador de domínio mapeia um certificado para o objeto de identidade em Active Directory durante o processo de autenticação. É possível solicitar certificado para Cliente Autenticação propósitos e incorporar o dNSHostName como o SAN.

O certificado retornado agora pode ser autenticado no controlador de domínio usando a extensão PKINIT e identificado como o host de destino.

Uma forma de explorar esta vulnerabilidade é autenticar-se em Active Directory como controlador de domínio de destino e use isso para roubar as credenciais de todos os usuários no domínio.

Mitigação

A Microsoft lançou o dia 10 de maio patch para servidores Windows para adicionar outra camada de proteção à criação e autenticação de certificados. No entanto, só se aplicará aos certificados solicitados após a instalação do patch. O modo de aplicação começará em 9 de maio de 2023.

Silverfort Plataforma de proteção unificada tem a capacidade de informá-lo sobre ataques Certifried em andamento, caso algum certificado malicioso tenha sido criado antes do patch. Esta diretriz de segurança mais recente sobre Certifried fornecerá instruções detalhadas sobre como se defender contra um ataque de Certifried.

Criamos um script Powershell simples para coletar automaticamente todos os dados necessários para criar um filtro personalizado com Silverfort.

- Execute o seguinte comando em um powershell de estação de trabalho de domínio

$dc_list = Get-ADDomainController -Filter * | Nome do objeto selecionado, endereço ipv4

escreva “https:// /Logs?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

Substituir com o seu SilverfortURL do console.

- Cole a saída em seu navegador e faça login

- Adicione quaisquer endereços IP de origem conhecidos que seus controladores de domínio possam estar usando, caso estejam faltando na lista gerada automaticamente, por exemplo, endereços de dispositivos NAT.

- Clique em Salvar filtros, dê um nome e clique em Salvar

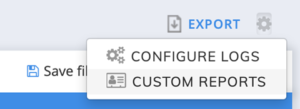

- Agora que os filtros foram criados, clique na roda dentada no canto superior direito da tela:

- Em seguida, selecione RELATÓRIOS PERSONALIZADOS

- Preencha os detalhes necessários, selecione os dois filtros recém-criados e clique em Salvar.

- Você receberá relatórios regulares sobre explorações certificadas relacionadas a todos os seus controladores de domínio.

Se esse filtro produzir algum resultado de autenticação, seu ambiente poderá estar sob ataque. Nesse caso, os controladores de domínio que aparecem nos logs podem ter sido comprometidos e precisam ser examinados. Verifique para cada autenticação se o nome do host de origem corresponde ao IP de origem. Se o IP não for familiar, pode haver uma tentativa de ataque Certifried em seu ambiente. Entre em contato conosco se precisar de ajuda.