Reduzindo o impacto da senha em um ambiente Windows

*****Por Yaron Kassner, CTO e cofundador, Silverfort*****

A palavra sem senha tem sido muito divulgada ultimamente e, embora todo mundo esteja falando sobre isso, não conheci nenhuma empresa que realmente conseguisse eliminar as senhas. Eliminar senhas é um grande desafio e acredito que grandes desafios devem ser resolvidos em pequenos passos. Portanto, nesta postagem do blog, sugerirei uma série de etapas recomendadas que ajudariam as empresas a eliminar senhas. Francamente, isso não é algo que eu recomendaria a todas as empresas – é muito para assumir. Mas os primeiros passos devem ser práticos para todos e já devem ser suficientes para aliviar a maior parte da dor infligida pelas palavras-passe, reforçando ao mesmo tempo a segurança da organização.

Índice analítico

Podemos simplesmente nos livrar das senhas?

Vamos começar com um experimento mental: o que aconteceria se você se livrasse dos requisitos de complexidade de senha na empresa ou se removesse a exigência de alterar senhas com frequência? É provável que essas mudanças tenham um impacto positivo imediato nos níveis de felicidade dos seus funcionários. No entanto, logo depois disso, você seria hackeado. Isso ocorre porque tanto os endpoints dos usuários quanto os sistemas corporativos se tornarão alvos fáceis para hackers.

Portanto, antes mesmo de começar a pensar em se livrar das senhas, você precisa garantir acesso seguro a todos os endpoints e sistemas corporativos com algo melhor do que uma senha.

Felizmente, combinando o Windows Hello for Business e Silverfort, você pode conseguir isso. Começarei com uma visão geral do WHFB e como ele deve ser usado, e continuarei explicando por que é importante adicionar Silverfort e como Silverfort pode garantir acesso seguro a tudo que está no endpoint.

O que é o Windows Hello para Empresas (WHFB)?

Em um esforço para eliminar as senhas, a Microsoft introduziu o recurso ‘Windows Hello’ com o lançamento do Windows 10. WHFB é uma variante desse recurso projetada para empresas. O recurso permite uma maneira segura de acessar seu dispositivo, Active Directory (AD) e Entra ID (anteriormente Azure AD) aproveitando os seguintes recursos:

Desbloqueio de dispositivo

WHFB dá grande importância ao seu dispositivo, pois contém as chaves do AD e Entra ID (anteriormente Azure AD). Portanto, é importante evitar que agentes mal-intencionados desbloqueiem o dispositivo e obtenham essas chaves. No entanto, estou perplexo com a escolha de substituir as senhas por códigos PIN. Isso é realmente suficiente para afirmar que o login agora não tem senha? porque um código PIN não é uma senha? Isso é suficiente para proteger o dispositivo?

Felizmente, a Microsoft oferece fatores adicionais para desbloquear seu dispositivo, que – se combinados com o código PIN – devem fornecer segurança melhor do que apenas senha para desbloquear o dispositivo.

Autenticação para Active Directory (AD)

Depois de desbloquear seu computador, você desbloqueia uma chave privada salva em seu TPM, e essa chave privada pode ser usada para Kerberos autenticação com AD. Se suas políticas de endpoint permitirem armazenar credenciais em cache no computador, quando você fizer logon – o computador será desbloqueado sem autenticação Active Directory. Caso contrário, se as credenciais não estiverem armazenadas em cache, seu computador terá que solicitar um Kerberos TGT e um tíquete de host antes de ser desbloqueado. Forçando autenticação para AD será mais seguro do que apenas depender de credenciais armazenadas em cache.

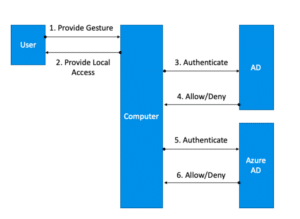

Autenticação para Entra ID (anteriormente Azure AD)

Autenticação para Entra ID (anteriormente Azure AD) é semelhante e também depende da chave privada salva no dispositivo. É melhor exigir autenticação para Entra ID (anteriormente Azure AD) antes de desbloquear o dispositivo. Abaixo está uma figura que representa o fluxo de autenticação com WHFB em uma configuração híbrida.

O desbloqueio multifator é igual à autenticação multifator (MFA)?

De acordo com a forma como o FIPS define MFA, um token físico que requer algo que você conhece ou deve desbloquear é considerado MFA, porque um fator é o token físico (algo que você possui) e o outro fator é o gesto que você fornece. De acordo com esta definição, o computador pode ser considerado um token físico e o WHFB pode ser formalmente considerado MFA mesmo se o desbloqueio multifator estiver desativado. A diferença é que se o recurso que você deseja proteger for o próprio dispositivo, você precisará do desbloqueio multifator para ter MFA nele. Se o recurso que você deseja proteger for externo ao dispositivo, WHFB sem desbloqueio multifator será suficiente.

Claro, tudo isso são formalidades e, se você deseja a melhor segurança, deve sempre exigir o desbloqueio multifator.

Qual modelo de implantação e confiança devo escolher?

A Microsoft tem vários tipos de implantação para escolher.

- HÍBRIDO Entra ID (anteriormente Azure AD) ingressou na implantação de confiança chave

- HÍBRIDO Entra ID (anteriormente Azure AD) ingressou na implantação de confiança de certificado

- Entra ID (anteriormente Azure AD)Entra ID (anteriormente Azure AD) Junte-se aos guias de implantação de logon único

- Implantação de confiança chave no local

- Implantação de confiança de certificado local

Não creio que muitas organizações possam considerar seriamente os três últimos, porque a maioria das organizações não está pronta para se livrar do AD e provavelmente está migrando para a nuvem (ou estará em breve).

Isso nos deixa com o Híbrido azuread Opções unidas. Recomendo usar o Certificate Trust Deployment, pois além dos logins locais, ele também permite segurança para área de trabalho remota.

O que acontece quando os usuários estão offline?

Quando experimentei o WHFB pela primeira vez, fiquei preocupado em não conseguir fazer login quando meu computador estava offline. Os diagramas da Microsoft mostram a autenticação para Entra ID (anteriormente Azure AD) como um fluxo de autenticação preliminar para desbloquear o dispositivo. Na realidade, isso geralmente acontece antes do computador ser desbloqueado, mas não é uma etapa necessária para desbloquear o computador. Assim, os usuários poderão desbloquear seus computadores mesmo quando estiverem offline. Isto também significa que não podemos confiar Entra ID (anteriormente Azure AD) para impedir o acesso não autorizado aos dispositivos dos usuários.

Melhorando a segurança do WHFB

Existem quatro cenários em que o WHFB aproveita a MFA:

-

-

- Desbloqueio multifator

- Autenticação inicial para AD

- Autenticação inicial para Entra ID (anteriormente Azure AD)

- Registro do dispositivo

No entanto, há um grande problema não resolvido – o MFA não é necessário para acessar recursos confidenciais dentro da rede, após o login inicial. Isso significa que, uma vez que o usuário esteja logado, se o dispositivo contiver malware, o malware poderá roubar as credenciais (ou um hash) e então poderá se propagar livremente pela rede. Para piorar as coisas, o Single Sign-On (SSO) abre a porta para o invasor acessar todos os recursos sem qualquer verificação adicional.

-

O que o WHFB não cobre?

Capas WHFB Entra ID (anteriormente Azure AD) e AD quando o cliente é um dispositivo Windows 10 atualizado. Mas em muitos cenários empresariais, este não é o caso. Só para dar alguns exemplos:

-

- Aplicativos LDAP

- Aplicativos que iniciam a autenticação Kerberos como cliente (não SSO)

- macbook

- Windows 7

- Servidores Windows

- Linux

Todos nós temos isso em nossos ambientes, então você precisa descobrir como protegê-los contra acesso não autorizado.

Como é possível Silverfort Ajuda?

Protegendo recursos dentro da rede

Silverfort pode impor a AMF e autenticação baseada em risco para garantir acesso seguro a recursos confidenciais na rede corporativa e no ambiente de nuvem. É importante notar que Silverfort protege o acesso aos recursos após o dispositivo do usuário ter sido desbloqueado.

Você pode usar uma solução como Silverfort adicionar Autenticação Baseada em Risco para qualquer um dos sistemas que o WHFB não cobre. Então, se quiser reduzir o volume de senhas, você pode começar simplificando a política de senhas na organização. Se você estiver adicionando MFA a todos os cenários de autenticação com uma senha, a senha não precisará ser tão complexa (você pode até usar um código PIN de 6 dígitos) e não precisará ser alterada com tanta frequência. Esta etapa já reduz significativamente o custo do gerenciamento de senhas para a organização. A outra parte está ganhando visibilidade para o

solicitações de acesso a aplicativos – Silverfort ajuda a identificar todas as solicitações de acesso e substituir gradualmente sua autenticação por um mecanismo de autenticação sem senha.

MFA móvel para o endpoint

Se quiser implementar uma segurança mais forte antes de desbloquear as estações de trabalho dos usuários, você pode usar Silverfort'S Solução MFA como um fator de autenticação adicional. Silverfort pode funcionar com autenticação fora de banda, o que pode fornecer segurança adicional em relação ao fator suportado pela Microsoft.

Além disso, Silverfort pode adicionar autenticação fora de banda a dispositivos que não suportam WHFB, como dispositivos Windows 7.

MFA para área de trabalho remota

Silverfort fornece MFA para área de trabalho remota, mesmo se você optar pelo híbrido Entra ID (anteriormente Azure AD) ingressou na Key Trust Deployment.

MFA para registro de dispositivo

O primeiro passo para registrar um dispositivo no Entra ID (anteriormente Azure AD), normalmente requer MFA, e isso pode ser alcançado com Silverfort.

Como ficar sem senha

A Microsoft recomenda as seguintes etapas para evitar senhas:

1. Desenvolva uma oferta de substituição de senha

Todos sabemos que um fator não é suficiente. Portanto, remover a senha representa um desafio para a segurança, pois agora você precisa de dois fatores além da senha. O WHFB resolve parte deste desafio, mas como mencionado anteriormente, deixa outros cenários desprotegidos. A substituição da sua senha deve incluir um fator de autenticação alternativo que possa proteger todos os seus recursos.

2. Reduza a área de superfície da senha visível ao usuário

O primeiro passo aqui é habilitar o WHFB. Então, você provavelmente deseja usar uma solução como Silverfort para mapear automaticamente todos os recursos que ainda usam senhas.

3. Transição para uma implantação sem senha

É aí que fica complicado. Os aplicativos que não suportam autenticação sem senha dificultarão a realização desta etapa. Como mencionado anteriormente, recomendo uma etapa intermediária antes disso, que é impor a MFA para esses aplicativos e, ao mesmo tempo, reduzir o comprimento e a complexidade das senhas.

4. Elimine senhas do diretório de identidade

Se todo o seu ambiente for coberto pelo SSO e o login em todos os pontos de extremidade for baseado no Windows Hello for Business, você não precisará de nenhuma senha no seu diretório. No entanto, acho que a maioria das organizações ainda tem um longo caminho a percorrer antes que isso seja possível.

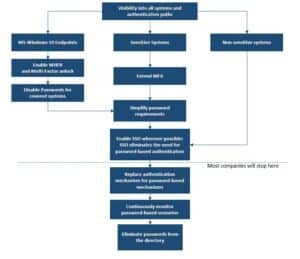

Uma estratégia estendida sem senha

A estratégia que recomendo tem mais algumas etapas que a da Microsoft, mas acho que é um pouco mais prática e permite que você ganhe valor logo no início do processo:

Imagem: Processo recomendado para implementar uma estratégia 'sem senha'

A maioria das organizações implementará a parte superior do processo para melhorar a segurança da organização. Isso simplificará o processo de login para a maioria dos usuários que acessam a maioria dos aplicativos, permitindo-lhes usar uma senha simples e fácil de lembrar. No entanto, as organizações que desejam eliminar completamente as senhas precisarão seguir etapas adicionais.

Palavras finais:

Quer você opte por implementar uma estratégia totalmente sem senha ou não, acho que a combinação do Windows Hello para Empresas e uma ampla solução de autenticação multifator pode melhorar significativamente a experiência do usuário e a postura geral de segurança da organização.

Habilitar WHFB e desbloqueio multifator não é difícil. Implementar uma solução MFA para proteger o acesso aos seus ativos mais confidenciais pode ser mais desafiador, dependendo da solução que você usa. Se você quiser saber como Silverfort pode ajudá-lo a simplificar a implantação, bem como permitir a autenticação segura para qualquer sistema confidencial – sem a necessidade de agentes de software ou proxies em linha – informe-nos. Ficaremos felizes em ajudar.

Yaron Kassner, CTO e cofundador, Silverfort

SilverfortCTO e cofundador da Yaron Kassner é especialista em segurança cibernética e tecnologia de big data. Antes de co-fundar Silverfort, Yaron atuou como consultor especialista em big data para a Cisco. Ele também desenvolveu novos recursos envolvendo análise de big data e algoritmos de aprendizado de máquina na Microsoft. Antes disso, Yaron serviu na unidade cibernética de elite 8200 das Forças de Defesa de Israel, onde liderou uma respeitável equipe de P&D, foi elevado ao posto de Capitão e recebeu um prestigiado prêmio de excelência. Yaron possui um B.Sc. em Matemática, Summa Cum Laude, um M.Sc. e Ph.D. em Ciência da Computação pelo Technion – Instituto de Tecnologia de Israel.

Desejamos a todos Boas Festas e um Maravilhoso e Seguro 2020!

Yaron Kassner