Violação do GitHub da Okta: insights e recomendações

Como recentemente relatado, a Okta recentemente sofreu uma violação de segurança em que o código-fonte de sua nuvem de identidade de força de trabalho foi roubado. Como Silverfort Parceiros com Okta, para proteger as identidades da força de trabalho de nossos clientes conjuntos, queremos compartilhar com você nossos insights sobre esse ataque e as medidas de precaução subsequentes que as organizações devem tomar para fortalecer sua proteção contra o risco potencial que isso introduz.

Índice analítico

Nenhum risco imediato detectado

Primeiro, é importante notar que existe nenhum impacto imediato a quaisquer clientes da Okta, já que a Okta não encontrou acesso não autorizado aos seus serviços ou dados de clientes.

A Okta tomou as medidas corretas e responsáveis em resposta a essa violação, incluindo a revisão e o fortalecimento da segurança do GitHub, bem como a notificação de seus clientes.

Preocupações imediatas e implicações a longo prazo

Existem, no entanto, potenciais implicações imediatas e de longo prazo desta violação. Embora o Okta não dependa do sigilo de seu código-fonte para a segurança de seus serviços, seu vazamento permitiria que os adversários o pesquisassem em busca de vulnerabilidades de uma maneira muito mais fácil – é altamente provável que os atores da ameaça estejam envolvidos neste tipo de pesquisa agora. , já planejando os próximos passos do ataque.

Além disso, considerando que esta é uma das várias violações do Okta neste ano, é provável que os invasores estejam tentando atingir os clientes do Okta, comprometendo o serviço e a infraestrutura do Okta. Como o Okta armazena as senhas dos usuários, esse risco deve ser abordado.

A violação de Okta expõe potencialmente o Active Directory Ambiente para acesso malicioso

Portanto, Silverfort recomenda um abordagem de confiança zero para proteger identidades em Okta.

A solução mais eficaz contra senhas comprometidas é Autenticação multifatorial (MFA). Embora a Okta forneça MFA para SaaS e aplicações web de seus clientes, ela não oferece suporte ao Active Directory (AD) ambiente com proteção semelhante. Como as senhas armazenadas no Okta geralmente são sincronizadas com Active Directory, esta falta de MFA cria uma exposição crítica ao acesso malicioso através de credenciais comprometidas.

Silverfort e a integração Okta protege o Active Directory Meio Ambiente

A integração entre Silverfort e o Okta permite que os usuários do Okta estendam a proteção MFA para todo o Active Directory ambiente, criando uma camada de proteção adicional para mitigar possíveis ações adversárias após a violação do Okta.

Use Silverfort Monitoramento gratuito de ameaças de identidade para aumentar a resiliência

Silverfort oferece um monitoramento gratuito de ameaças de identidade por 60 dias pacote para clientes Okta que possuem seu Active Directory e usuários do Okta sincronizados. Você pode ative esta oferta gratuita aqui.

Com o Silverfort, você pode executar as seguintes etapas de mitigação:

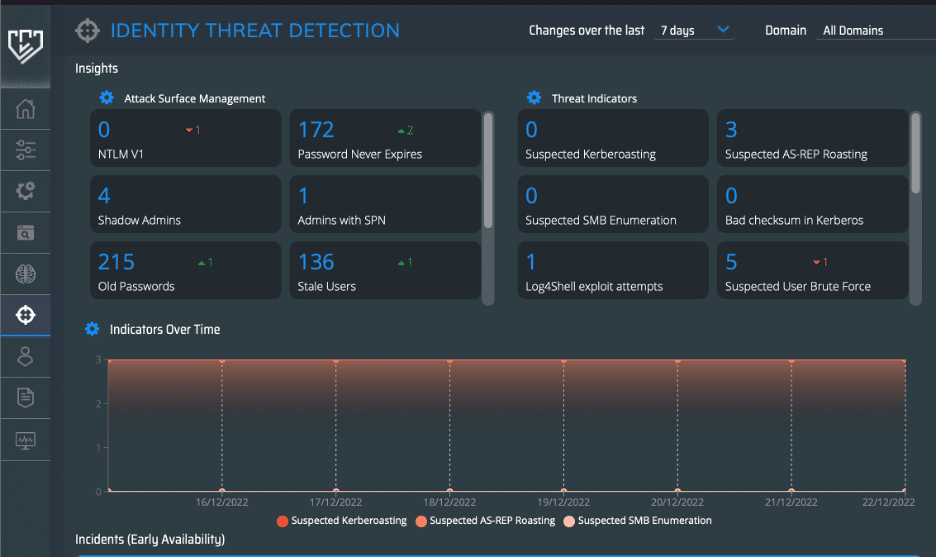

Monitoramento contínuo

- Superfície de Ataque Assistência Domiciliária: monitore qualquer sistema autenticado pelo AD, aplicativo legado, interface de linha de comando (CLI) ou sistema OT que possa ter senhas sincronizadas com o Okta.

- Ataques Ativos: Monitore ameaças de identidade detectadas e aproveite Silverfortdados de identidade da para uma resposta rápida e eficiente.

Proteção ativa de MFA

- GitHub exigirá MFA até o final de 2023, se não antes. Habilite MFA usando Okta para todos os aplicativos SaaS.

- Estenda seu Solução MFA para todos os aplicativos locais autenticados pelo AD.

Utilizando o Silverfort–A integração do Okta fornece uma maneira rápida e segura de manter seu ambiente protegido contra quaisquer possíveis ameaças de identidade que resultarão dessa violação.