Como funciona o dobrador de carta de canal Silverfort Supera a nova vulnerabilidade de desvio de tela de bloqueio (CVE-2019-9510)

Na semana passada, o CERT lançou um comunicado sobre uma vulnerabilidade do Windows (CVE-2019-9510) que permite ignorar efetivamente a autenticação multifator (MFA) para servidores Windows. A Microsoft foi rápida em descartar a vulnerabilidade. Mas seja como for que você olhe para isso, com a maioria MFA soluções, áreas de trabalho remotas bloqueadas podem ser desbloqueadas devido a essa vulnerabilidade sem usar MFA, mesmo que a MFA seja aplicada no servidor.

CERT disse que não há solução prática para o problema e recomendou algumas soluções alternativas. Neste post, mostramos como Silverfort pode ser usado para superar esta vulnerabilidade.

Índice analítico

A vulnerabilidade explicada

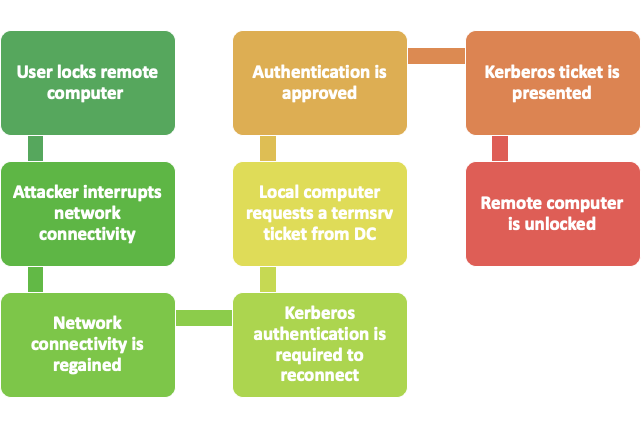

A vulnerabilidade é resultado de um novo comportamento do recurso de reconexão RDP no Windows 10 1803 e no Windows Server 2019. Se o nível de rede Autenticação (NLA) for aplicada, a seguinte sequência de eventos acionará a vulnerabilidade:

Uma sequência semelhante de eventos levará à vulnerabilidade mesmo que o NLA não seja aplicado. O problema com esses fluxos é que o usuário bloqueou a área de trabalho remota, mas o invasor a reabriu sem que o usuário digitasse a senha, com base apenas no Kerberos bilhete. Este fluxo permanece o mesmo mesmo se um A solução MFA é implementada para logon na área de trabalho. Seria de se esperar que a área de trabalho remota exigisse que o usuário digitasse novamente sua senha e fornecesse o segundo fator de autenticação para desbloquear a área de trabalho remota. Mas este não é o caso do novo comportamento de reconexão RDP.

A vulnerabilidade tem dois efeitos principais:

- O usuário se reconecta ao servidor sem digitar novamente a senha.

- Se uma solução MFA proteger o logon do Windows, em vez dos protocolos subjacentes Kerberos e NTLM, o usuário não precisará do MFA para desbloquear o computador. Isso afeta mais Soluções de AMF.

Fácil de reproduzir

Para testemunhar a vulnerabilidade com seus próprios olhos, tente as seguintes etapas:

- Área de trabalho remota para um Windows 10 1803

- Bloqueie a área de trabalho remota

- Desconecte o dispositivo cliente da rede

- Reconecte o dispositivo cliente

- Você está de volta à sessão de área de trabalho remota sem inserir sua senha novamente

Sua marca Silverfort não é afetado

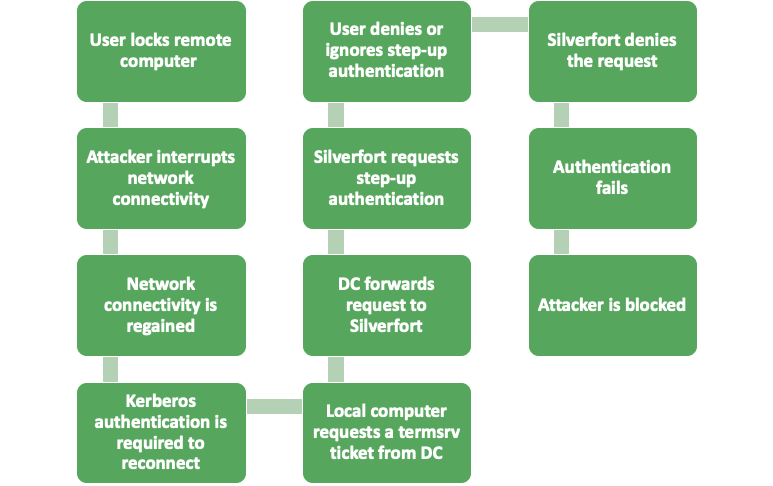

Considere uma área de trabalho remota protegida por Silverfort. Silverfort pode proteger qualquer serviço Kerberos em execução na área de trabalho remota, incluindo serviços de terminal (termsrv). Uma política em Silverfort pode ser configurado para exigir MFA sempre que um ticket de termosrv for solicitado para a área de trabalho remota.

Agora vamos reconsiderar a sequência de eventos que levaram à vulnerabilidade, mas desta vez com Silverfort:

Ao exigir autenticação intensificada para a solicitação de ticket Kerberos, além do logon na área de trabalho, Silverfort é capaz de bloquear o ataque.

Moral da história

Esta vulnerabilidade mostra que não basta ter MFA para uma interface de um sistema. Todos os pontos de acesso a um sistema devem ser protegidos com MFA para protegê-lo contra comprometimento.

Outras leituras

Nota de vulnerabilidade VU#576688

Descrição da Microsoft do recurso de reconexão RDP

Resposta da Microsoft

Yaron Kassner, CTO e cofundador, Silverfort

SilverfortCTO e cofundador da Yaron Kassner é especialista em segurança cibernética e tecnologia de big data. Antes de co-fundar Silverfort, Yaron atuou como consultor especialista em big data para a Cisco. Ele também desenvolveu novos recursos envolvendo análise de big data e algoritmos de aprendizado de máquina na Microsoft. Antes disso, Yaron serviu na unidade cibernética de elite 8200 das Forças de Defesa de Israel, onde liderou uma respeitável equipe de P&D, foi elevado ao posto de Capitão e recebeu um prestigiado prêmio de excelência. Yaron possui um B.Sc. em Matemática, Summa Cum Laude, um M.Sc. e Ph.D. em Ciência da Computação pelo Technion – Instituto de Tecnologia de Israel.