Bloqueio de ataques do Office365 (CVE-2017-11774) com MFA

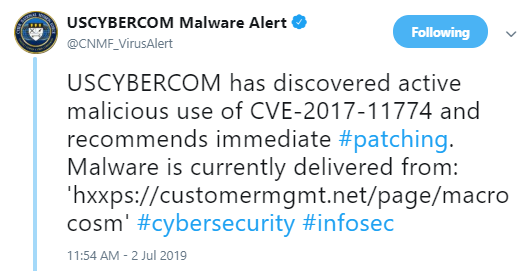

O comando cibernético dos EUA publicou recentemente um alerta de segurança no Twitter sobre o abuso de uma vulnerabilidade do Outlook https://twitter.com/CNMF_VirusAlert/status/1146130046127681536.

Esta vulnerabilidade foi originalmente encontrada e relatada pelo SensePost em 2017 – veja aqui: https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ Um patch está disponível desde então, mas a vulnerabilidade ainda está sendo abusada ativamente.

Índice analítico

Como isso funciona?

É um vetor de ataque interessante, permitindo a execução remota de código (RCE) dadas as credenciais comprometidas do Office 365: A exploração aproveita um recurso da página inicial do Outlook, que pode abrir uma página da web cada vez que uma pasta é aberta no Outlook. Por que você quer fazer isso? Um exemplo de flutuação online é ter um link rápido para o SharePoint de dentro do aplicativo Outlook. É um recurso legado, que foi removido pela correção de segurança da Microsoft. Este é um exemplo de por que é perigoso manter recursos legados em seu software – um tópico para um blog diferente. O URL da página inicial é armazenado nas configurações da pasta. Onde estão definidas as configurações da pasta? Se o servidor estiver sincronizado de um servidor Exchange local, então nesse servidor. Se esta pasta for sincronizada do Outlook 365, então a partir daí. Este vetor de ataque explora a sincronização do servidor Office 365 com o computador real.

Como isso se traduz em um ataque de execução remota de código?

Até agora descrevemos como abrir uma página da web com acesso à conta do usuário do Office 365. Mas como isso se traduz em um ataque de execução remota de código? Dado que a página da Web é carregada por um quadro do Internet Explorer, a primeira ação é verificar o carregamento dos controles ActiveX. Embora existam restrições sobre os controles ActiveX que podem ser carregados, os hackers encontraram uma maneira de contornar essas restrições. Há um controle ActiveX do Outlook na lista de permissões para execução na sandbox. Este é um objeto que representa o contêiner que executa o código atual, ou seja, o aplicativo Outlook. Este objeto possui uma função chamada “createObject”, que permite a criação de qualquer objeto arbitrário, inclusive o objeto “Shell”. Este objeto final permite a execução de qualquer aplicação e assim permite escapar da sandbox. Isso serve como um lembrete de que sandboxes não são à prova de balas.

Recomendações:

Existem duas recomendações principais: Em primeiro lugar, certifique-se de corrigir os sistemas de todos os seus usuários. Um patch para esta vulnerabilidade foi lançado em outubro de 2017. Não há razão para deixar nenhum sistema sem correção. Além disso, recomendamos fortemente a aplicação MFA para bloquear este e ataques semelhantes: Aplicando MFA para acesso de usuários ao aplicativo Outlook e as contas do Office 365 interromperão essa cadeia de ataque na raiz, pois os invasores não conseguirão se autenticar com o 2nd fator e, como resultado, eles não conseguirão acessar a conta do Office 365. Mesmo dadas as vulnerabilidades no aplicativo Outlook, o acesso ao Office365 é necessário para explorar a vulnerabilidade e permitir um cenário de execução remota de código.

Yaron Kassner, CTO e cofundador, Silverfort

SilverfortCTO e cofundador da Yaron Kassner é especialista em segurança cibernética e tecnologia de big data. Antes de co-fundar Silverfort, Yaron atuou como consultor especialista em big data para a Cisco. Ele também desenvolveu novos recursos envolvendo análise de big data e algoritmos de aprendizado de máquina na Microsoft. Antes disso, Yaron serviu na unidade cibernética de elite 8200 das Forças de Defesa de Israel, onde liderou uma respeitável equipe de P&D, foi elevado ao posto de Capitão e recebeu um prestigiado prêmio de excelência. Yaron possui um B.Sc. em Matemática, Summa Cum Laude, um M.Sc. e Ph.D. em Ciência da Computação pelo Technion – Instituto de Tecnologia de Israel.